Recenti ricerche di sicurezza hanno evidenziato una preoccupante escalation di attacchi ransomware mirati a dispositivi Android non aggiornati, sfruttando un malware open-source noto come Rafel RAT. Secondo gli esperti Antonis Terefos e Bohdan Melnykov di Check Point, sono state identificate oltre 120 campagne di malware che impiegano Rafel RAT, progettato soprattutto per eludere i sistemi di rilevamento.

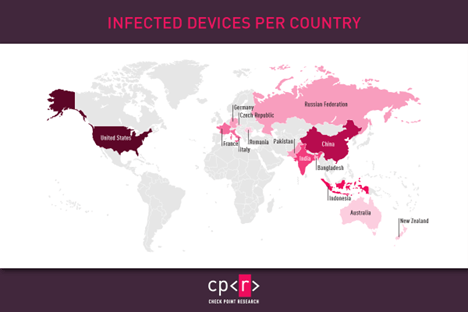

Questo tool di amministrazione remota consente agli hacker di compiere una varietà di azioni dannose sui dispositivi infetti, che vanno dal furto di dati alla sorveglianza, fino alla manipolazione del dispositivo. Rafel RAT si è rivelato uno strumento prediletto tra gli attori di minacce, con una vasta parte delle campagne originate in Pakistan e Iran, mentre le vittime principali si trovano prevalentemente negli Stati Uniti, Cina e Indonesia, nonché in altre nazioni quali India, Australia, Francia, Germania, Italia e Russia.

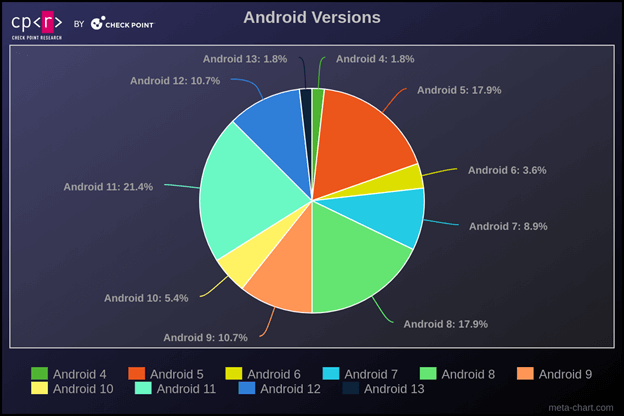

La ricerca ha dimostrato che il 87,5% dei device colpiti operava su Android 11 o versioni precedenti, con i sistemi operativi Android 5 e Android 8 che hanno registrato il 17,9% degli attacchi ciascuno. È interessante notare che alcuni dispositivi affetti erano addirittura equipaggiati con Android 4, rilasciato nel 2011 e da tempo privo di supporto per i servizi Google Play e aggiornamenti di sicurezza.

Per quanto riguarda i marchi degli smartphone, gli attacchi non hanno risparmiato nessun grande produttore. Samsung è risultata essere la marca più colpita, probabilmente riflettendo il suo status di maggior produttore a livello mondiale. Altri marchi significativamente impattati includono Xiaomi, Vivo e Huawei.

Una delle vie principali tramite le quali Rafel RAT infetta i dispositivi è attraverso il download di APK maligni mascherati da popolari app di social media e messaggistica come Instagram e WhatsApp, nonché piattaforme di e-commerce e app antivirus. Una volta installato, il malware richiede estese autorizzazioni per accedere a tutte le funzioni del telefono.

In alcuni casi, come rilevato da Check Point, i criminali informatici hanno attivato il comando ransomware in circa il 10% degli episodi, criptando i file del dispositivo con una chiave ARS predefinita e prendendo così pieno controllo dello smartphone. Questo permette loro di modificare anche la password del dispositivo, bloccando l’utente all’esterno.

È stato inoltre segnalato che queste campagne di ransomware hanno colpito organizzazioni di alto profilo, inclusi settori militari. Questo sottolinea i rischi legati all'uso di dispositivi obsoleti e al download di applicazioni da fonti non ufficiali. Per minimizzare tali rischi, è essenziale scaricare app esclusivamente da fonti affidabili come il Google Play Store, Samsung Galaxy Store o direttamente dai siti web degli sviluppatori ufficiali.

La sicurezza del proprio dispositivo passa attraverso la prudenza nelle scelte quotidiane: aggiornare regolarmente il software, evitare l'installazione di app da fonti sospette e monitorare attentamente i permessi concessi alle applicazioni possono significativamente ridurre il rischio di infezioni da malware e attacchi ransomware.