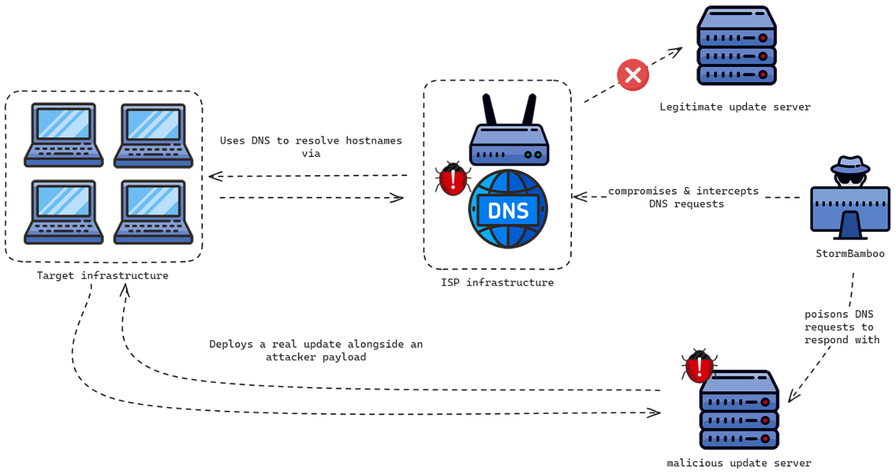

Un attacco informatico sofisticato ha permesso a degli hacker di distribuire malware a utenti Windows e Mac, compromettendo l'infrastruttura di un fornitore di servizi Internet (ISP) e manipolando gli aggiornamenti software distribuiti attraverso connessioni non sicure.

Secondo i ricercatori della società di sicurezza Volexity, gli attaccanti sono riusciti a hackerare router o dispositivi simili dell'infrastruttura di un ISP non identificato. Sfruttando il controllo ottenuto su questi dispositivi, sono stati in grado di alterare le risposte DNS (Domain Name System) per hostname legittimi che fornivano aggiornamenti per almeno sei diverse applicazioni Windows e macOS.

Le app colpite includono 5KPlayer, Quick Heal, Rainmeter, Partition Wizard e software di Corel e Sogou. Poiché i meccanismi di aggiornamento di queste applicazioni non utilizzavano TLS o firme crittografiche per autenticare le connessioni o il software scaricato, gli hacker sono riusciti a eseguire con successo attacchi man-in-the-middle (MitM), reindirizzando gli utenti verso server ostili anziché quelli legittimi dei produttori software.

Un attacco che supera le protezioni DNS standard

Ciò che rende particolarmente preoccupante questo attacco è che ha funzionato anche quando gli utenti utilizzavano servizi DNS pubblici non criptati come 8.8.8.8 di Google o 1.1.1.1 di Cloudflare, anziché il server DNS autorevole fornito dall'ISP.

"Questa è la parte divertente/spaventosa: non si è trattato di un hack dei server DNS degli ISP", ha scritto Steven Adair, CEO di Volexity, in un'intervista online. "Si è trattato di una compromissione dell'infrastruttura di rete per il traffico Internet. Le query DNS, ad esempio, andavano ai server DNS di Google con destinazione 8.8.8.8. Il traffico veniva intercettato per rispondere alle query DNS con l'indirizzo IP dei server dell'attaccante".

In altre parole, le risposte DNS restituite da qualsiasi server DNS venivano modificate una volta raggiunta l'infrastruttura dell'ISP compromesso. L'unico modo per un utente finale di contrastare l'attacco sarebbe stato utilizzare DNS over HTTPS o DNS over TLS per garantire che i risultati delle ricerche non fossero stati manomessi, o evitare completamente l'uso di app che distribuiscono aggiornamenti non firmati su connessioni non crittografate.

Il funzionamento dell'attacco

I ricercatori hanno fornito un esempio concreto di come funzionava l'attacco, utilizzando l'app 5KPlayer. Questa applicazione utilizza una connessione HTTP non sicura per verificare la disponibilità di aggiornamenti e scaricare un file di configurazione chiamato Youtube.config. Gli attaccanti, identificati nel settore con il nome StormBamboo, hanno utilizzato i DNS alterati per distribuire una versione malevola del file Youtube.config da un server controllato da loro.

Questo file scaricava a sua volta un payload di seconda fase mascherato da immagine PNG. In realtà, si trattava di un file eseguibile che installava malware noto come MACMA per dispositivi macOS o POCOSTICK per dispositivi Windows.

MACMA, scoperto per la prima volta nel 2021 dal Threat Analysis Group di Google, è una backdoor progettato per dispositivi macOS e iOS con una vasta gamma di funzionalità, tra cui il fingerprinting del dispositivo, la cattura dello schermo, il download e l'upload di file, l'esecuzione di comandi da terminale, la registrazione audio e il keylogging. POCOSTICK, in uso dal 2014, è stato associato a un gruppo di minacce di lingua cinese noto come Evasive Panda.

Ulteriori tecniche di attacco

In almeno un caso, StormBamboo ha forzato l'installazione di un plugin per browser su un dispositivo macOS, tracciato da Volexity con il nome RELOADEXT. Questo plugin si maschera come un'estensione per rendere le pagine web compatibili con Internet Explorer, ma in realtà copia i cookie del browser e li invia a un account Google Drive controllato dagli attaccanti.

Un'altra tecnica osservata è stata l'uso di DNS modificati per dirottare www.msftconnecttest.com, un dominio utilizzato da Microsoft per determinare se i dispositivi Windows sono attivamente connessi a Internet. Sostituendo la risoluzione DNS legittima con un indirizzo IP che punta a un sito malevolo, gli attaccanti potevano intercettare le richieste HTTP destinate a qualsiasi host.

Sebbene l'incidente specifico sia stato contenuto, i ricercatori sospettano che ci siano altri attacchi attivi in tutto il mondo di cui non hanno visibilità. Questi potrebbero derivare da compromissioni di ISP o da compromissioni localizzate all'interno di organizzazioni, ad esempio sui loro firewall.

Per prevenire questo tipo di attacchi, gli esperti consigliano di evitare l'uso di software che si aggiorna in modo non sicuro o di utilizzare configurazioni DNS alternative come DNS over HTTPS o DNS over TLS, anche se queste ultime sono attualmente offerte solo da un numero limitato di provider DNS.