Microsoft ha rilasciato di recente i classici update di sicurezza mensili per Windows 10, ma sembra che gli utenti non siano destinati a dormire sonni tranquilli. La ricercatrice di sicurezza SandboxEscaper ha infatti rilasciato un nuovo exploit zero-day, il quinto da agosto a oggi.

L’exploit in questione permette di ottenere permessi, solitamente riservati a utenti come SYSTEM e TrustedInstaller, anche su account limitati.

SandboxEscaper si è nuovamente concentrata sull’Utilità di pianificazione di Windows, e l’ha sfruttata per importare attività provenienti da vecchi sistemi Windows XP, in cui queste attività erano salvate dal SO con estensione .JOB.

Se nella nuova Utilità di pianificazione vengono importati file .JOB senza DACL (Discretionary Access Control List), il programma garantisce a tutti gli utenti “pieni poteri” sul file.

SandboxEscaper ha spiegato che è possibile sfruttare il bug proprio importando su Windows 10 attività .JOB di vecchi sistemi. Eseguire un comando sfruttando l’eseguibile schtasks.exe e la libreria dinamica schedvsc.dll copiati da un vecchio sistema permette alla RPC (Remote Procedure Call) di registrare l’attività sul server esposto dall’Utilità di pianificazione, attraverso il metodo “_SchRpcRegisterTask”.

“Credo che sia possibile sfruttare questo bug anche senza utilizzare un eseguibile schtasks.exe copiato da Windows XP.. ma non sono brava con l’ingegneria inversa” ha dichiarato SandboxEscaper.

La ricercatrice ha rilasciato sul suo profilo GitHub un breve video dove, per mostrare la validità del suo lavoro un file, sfrutta l’expoilt per cancellare un file .sys presente nella cartella System32/drivers di Windows 10.

Will Dormann, analista di vulnerabilità presso CERT/CC, ha spiegato che l’exploit di SandboxEscaper sfrutta una vulnerabilità dell’Utilità di programmazione, per cui il software modifica SetSecurityInfo() quando sono importate attività da vecchi sistemi operativi.

Will ha dichiarato, durante un’intervista rilasciata ai colleghi di BleepingComputer, che “l’exploit richiama il codice una volta, cancella il file, quindi richiama il codice con un collegamento fisico NTFS al file, i cui permessi vengono ‘massacrati’ con SetSecurityInfo()”.

Dormann ha anche provato l’expoilt con mano su un sistema Windows 10 x86 aggiornato, confermandone il funzionamento nel 100% dei casi.

Per funzionare su sistemi 64-bit il codice ha bisogno di essere prima ricompilato, ma una volta fatto il risultato finale è lo stesso. Will ha avuto successo anche su Windows Server 2016 e 2019, mentre sembra che l’expoilt non abbia effetto su Windows 7 e Windows 8.

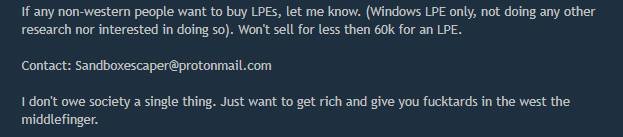

SandboxEscaper ha annunciato, sul suo blog personale, di aver scoperto altri quattro zero-day non ancora resi pubblici. Tre di questi sono relativi a vulnerabilità di tipo LPE (Local Privilege Escalation) e permettono di eseguire del codice, mentre il quarto sarebbe inerete al Sandbox Escape.

La ricercatrice non è nuova a questo tipo di exploit. Il suo primo zero-day rilasciato pubblicamente era sempre relativo a una falla presente nell’Utilità di pianificazione, mentre il secondo - pubblicato a ottobre 2018 - permetteva di cancellare qualsiasi file presente nel computer, indipendentemente dai privilegi dell’utente.

Poco prima di Natale ha rilasciato un terzo exploit, che permetteva di leggere qualsiasi file con permessi pari a quelli dell’utente SYSTEM. Un quarto exploit è infine stato rilasciato a fine 2018 e permetteva di riscrivere file con dati arbitrati.

SandboxEscaper sembra però stufa di rilasciare il suo lavoro pubblicamente. Sul suo blog ha scritto “Non devo nulla alla società. Voglio solamente diventare ricca e fare a voi *** occidentali un bel dito medio”. Ha anche dichiarato di essere intenzionata a vendere i 3 LPE per almeno 60 mila dollari l’uno. La vendita sarebbe esclusivamente indirizzata a clienti asiatici.