Da cacciatore di vampiri a ransomware: VanHelsing è un nuovo servizio di ransomware-as-a-service (RaaS) che ha fatto la sua comparsa a marzo, colpendo già diverse vittime di alto profilo. Il progetto criminale è di origine russa e si distingue per la sua versatilità, dato che è in grado di infettare una vasta gamma di sistemi operativi: Windows, Linux, BSD, ARM ed ESXi. La sua rapida evoluzione e le caratteristiche tecniche avanzate stanno preoccupando gli esperti di sicurezza informatica, nonostante alcune imperfezioni nel codice rivelino una certa immaturità del progetto.

Le indagini condotte da Check Point Research hanno rivelato che VanHelsing è un'operazione criminale di matrice russa, con una particolarità ormai comune a molti gruppi ransomware: il divieto esplicito di colpire sistemi nei paesi della Comunità degli Stati Indipendenti. Il modello di business adottato è particolarmente attraente per i cybercriminali, con una ripartizione degli introiti che lascia agli affiliati l'80% dei riscatti, mentre gli operatori trattengono il restante 20%.

Per gestire i pagamenti, il gruppo ha implementato un sistema automatizzato di deposito a garanzia che utilizza due conferme blockchain per garantire la sicurezza delle transazioni. Gli affiliati che vengono accettati nel programma ottengono accesso a un pannello di controllo completamente automatizzato, con supporto diretto dal team di sviluppo principale.

La promozione del servizio è iniziata il 7 marzo sul dark web, con un'interessante strategia di reclutamento: ingresso gratuito per affiliati esperti, mentre per i meno conosciuti è richiesto un deposito di 5.000 dollari.

Una tecnologia sofisticata dietro gli attacchi

Sul piano tecnico, VanHelsing si presenta come un malware scritto in C++ e implementa l'algoritmo ChaCha20 per la crittografia dei file. Il processo di cifratura prevede la generazione di una chiave simmetrica da 32 byte (256 bit) e un nonce da 12 byte per ciascun file. Questi valori vengono poi crittografati utilizzando una chiave pubblica Curve25519 incorporata nel codice, e la coppia chiave/nonce cifrata viene memorizzata nel file stesso.

Una caratteristica interessante è che il ransomware cripta parzialmente i file di dimensioni superiori a 1GB, mentre esegue l'intero processo sui file più piccoli. La personalizzazione degli attacchi è un altro punto di forza: VanHelsing supporta un'ampia gamma di opzioni tramite interfaccia a riga di comando, permettendo di adattare l'attacco a ciascuna vittima.

Particolarmente preoccupante è la modalità stealth a due fasi, che separa il processo di crittografia dalla ridenominazione dei file. Questo approccio rende più difficile l'individuazione dell'attacco, poiché i pattern di input/output dei file imitano il comportamento normale del sistema. Anche se gli strumenti di sicurezza dovessero intervenire all'inizio della fase di ridenominazione, l'intero set di dati sarà già stato crittografato nel passaggio precedente.

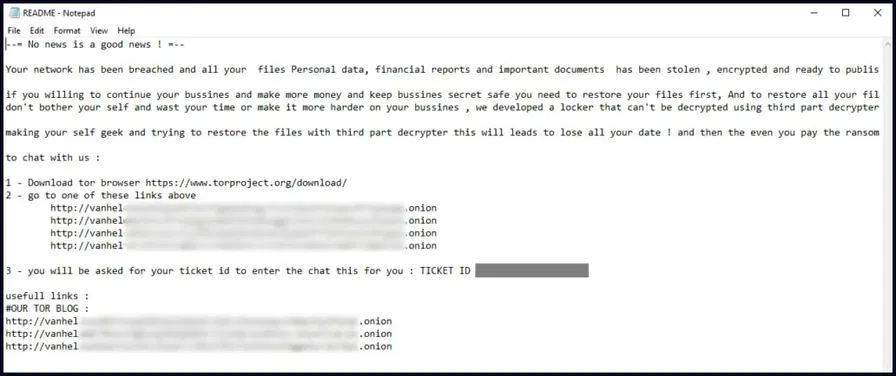

Il portale di estorsione di VanHelsing, accessibile solo attraverso il dark web, elenca già tre vittime: due negli Stati Uniti e una in Francia. Tra queste figura una città del Texas, mentre le altre due sono aziende tecnologiche. Gli operatori minacciano di divulgare i file rubati nei prossimi giorni se le loro richieste non verranno soddisfatte.

Secondo l'indagine di Check Point, la richiesta di riscatto ammonta a 500.000 dollari. I dati sottratti dalle reti delle vittime vengono memorizzati direttamente sui server di VanHelsing, mentre il team principale afferma di eseguire regolari test di penetrazione per garantire sicurezza e affidabilità al proprio sistema.

Le prove raccolte suggeriscono che il ransomware è stato distribuito in ambiente reale per la prima volta il 16 marzo, appena nove giorni dopo l'annuncio della sua disponibilità sui forum clandestini.

Un codice ancora imperfetto ma pericoloso

Nonostante sembri molto sofisticato, gli analisti di Check Point hanno individuato alcune imperfezioni nel codice che rivelano una certa immaturità. Tra queste, incongruenze nell'estensione dei file, errori nella logica dell'elenco di esclusione che potrebbero innescare passaggi di crittografia doppi, e diversi flag della riga di comando non implementati.

Queste imperfezioni, tuttavia, non riducono la pericolosità di VanHelsing, che resta una novità preoccupante che potrebbe presto guadagnare terreno nel panorama delle minacce informatiche. La sua capacità di colpire sistemi multi-piattaforma e le tecniche avanzate di evasione lo rendono un avversario formidabile per qualsiasi organizzazione, anche quelle che adottano i migliori antivirus sul mercato.