Il team di ricercatori di sicurezza di Kaspersky ha scoperto una campagna malware che sfrutta una tecnica mai registrata in precedenza, per cui viene infettato il file system tramite i registri eventi di Windows in modo praticamente invisibile agli antivirus.

Grazie alla tecnologia che consente di individuare le minacce in base al comportamento e a monitorare le anomalie, i ricercatori hanno individuato la minaccia sul computer di un cliente e sono riusciti a estrarne un campione.

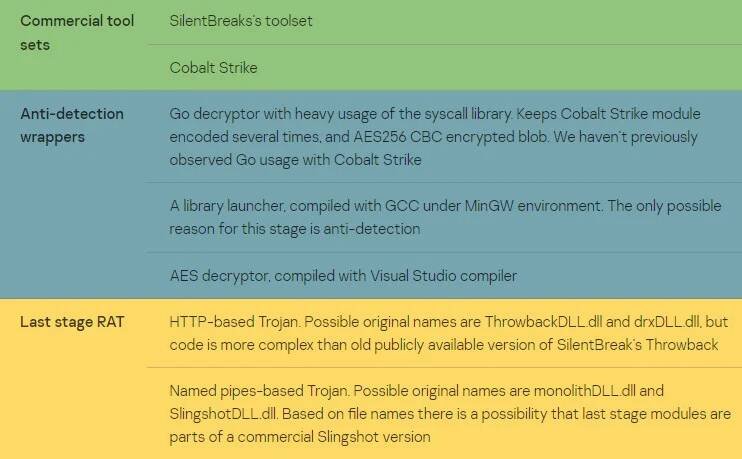

A quanto pare, la campagna alla base dell'attacco è estremamente mirata e prevede l'uso di una vasta gamma di strumenti, sia realizzati appositamente che disponibili in commercio, come il toolset SilentBreak. In particolare, i registri eventi di Windows vengono interessati dal caricamento di alcuni payload di shellcode, tramite un programma personalizzato per il caricamento di malware. In particolare, vengono colpiti gli eventi KMS, ovvero quelli relativi ai servizi di gestione delle chiavi.

Tramite una tecnica di DLL hijacking (che sfrutta il caricamento in memoria di file DLL dannosi sfruttando programmi le cui verifiche di sicurezza siano carenti), lo strumento carica codice malevolo.

In generale, i ricercatori sono rimasti colpiti dalla campagna per via dei vari moduli e delle strategie d'attacco implementate, che prevedono wrapper anti-rilevamento personalizzati, trojan e addirittura suite per il penetration test, tra cui Cobalt Strike e NetSPI. Il tutto indica che i responsabili della campagna hanno delle competenze avanzate e potrebbero conoscere molto bene alcuni strumenti di tipo commerciale.

La fase iniziale dell'attacco risale a settembre 2021, quando la vittima è stata indotta con l'inganno a scaricare un file RAR dal servizio file.io. Non sono ancora individuati i possibili responsabili, ma i ricercatori sostengono che lo scopo di un attacco malware così mirato è quello di ottenere dati di una certa importanza. Al momento, l'attività è stata denominata "SilentBreak", citando lo strumento più utilizzato nell'attacco.