I ricercatori di ESET hanno scoperto una nuova backdoor denominata Dolphin e utilizzata dal gruppo hacker APT 37 in campagne d'attacco molto mirate. Il gruppo, infatti, è stato associato ad attività di spionaggio per conto della Corea del Nord già dal 2012.

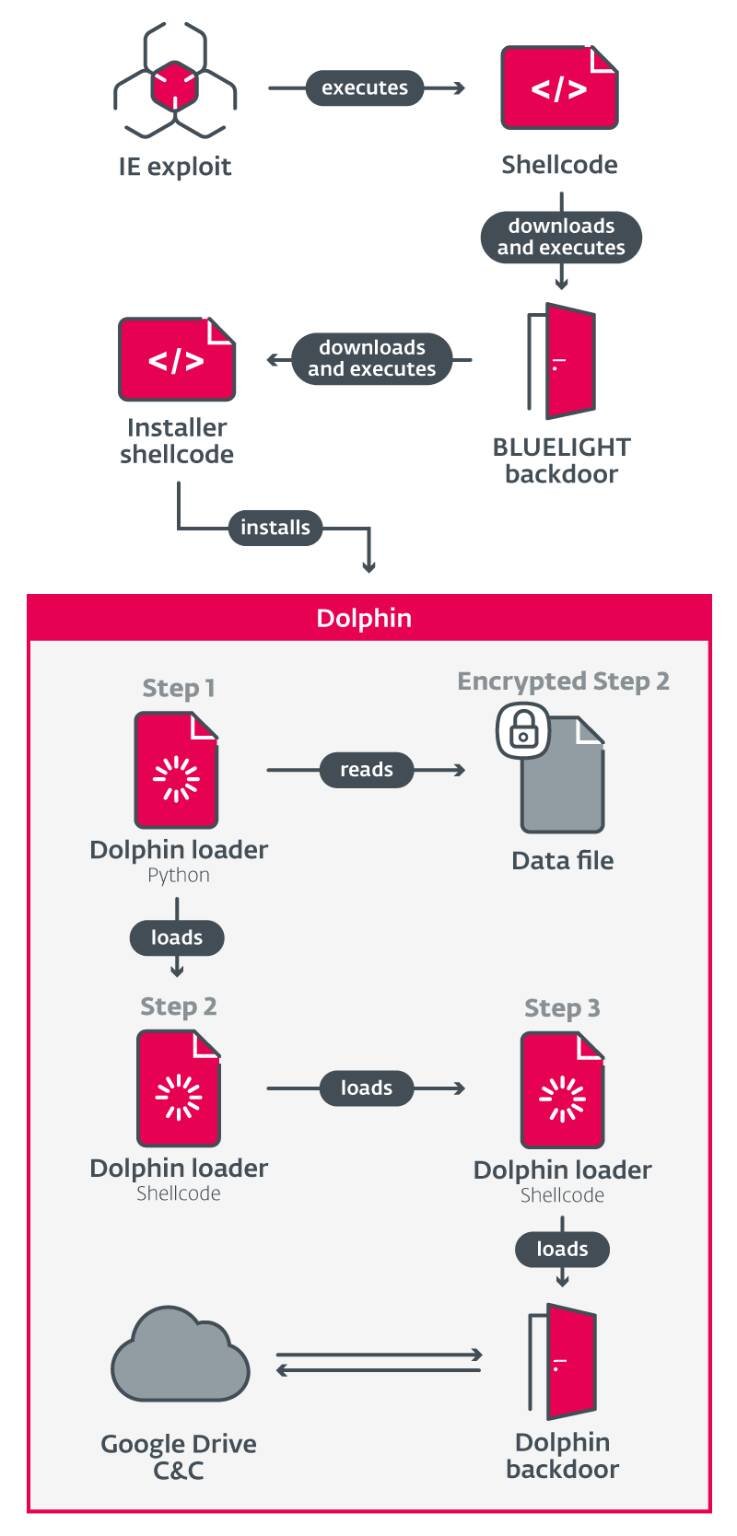

Dolphin era già stato osservato nel 2021 e da allora ha subito una certa evoluzione, con un miglioramento del codice e dei sistemi anti-rilevamento. Tale backdoor è stata utilizzata insieme a BLUELIGHT, uno strumento già impiegato da APT37, la cui nuova versione integra capacità di furto di dati più efficaci: dalla raccolta di password dai browser alla creazione di screenshot, inclusa una funzione di keylogger.

In questo caso, BLUELIGHT viene utilizzato per avviare il loader Python di Dolphin sui sistemi colpiti, pur mantenendo un ruolo ridimensionato nell'ambito dello spionaggio. Il loader include uno script e codice shell, per l'esecuzione del payload di Dolphin all'interno di un processo di memoria creato appositamente.

In sostanza, Dolphin è un eseguibile C++ che sfrutta Google Drive come server C2 per l'archiviazione dei file rubati. Una volta infettata una macchina, Dolphin raccoglie dati come nome utente, nome del computer, indirizzi IP locale ed esterno, software di sicurezza installato, dimensioni e utilizzo della RAM, presenza di tool per l'analisi dei pacchetti di rete o di debug, versione del sistema operativo.

La backdoor invia al C2 la configurazione attuale, il numero di versione e data/ora. La configurazione contiene le istruzioni per il keylogging e l'esfiltrazione, nonché credenziali per l'accesso all'API Google Drive e chiavi di crittografia.

Dolphin riceve i comandi caricati su Google Drive e poi carica i risultati ottenuti dalla loro esecuzione. Il malware, poi, è in grado di analizzare le unità locali e rimovibili in cerca di vari tipi di dati che vengono poi archiviati e inviati a Drive.

Tali capacità si estendono a eventuali smartphone collegati all'host compromesso tramite l'API Windows Portable Device. Dunque il malware è un grado di rubare, archiviare e inviare a Drive anche i dati degli smartphone connessi.

Gli hacker sarebbero in grado di mantenere la permanenza nell'account delle vittime poiché sembra siano in grado di modificare anche il livello di protezione degli account Google colpiti, inoltre Dolphin registra i tasti premuti su Google Chrome tramite l'API GetAsyncKeyState, con la possibilità di creare un'istantanea della finestra attiva ogni 30 secondi.

Secondo i ricercatori di ESET, questo malware è stato impiegato in un attacco di tipo watering-hole nei confronti di una testata giornalistica della Corea del Sud che ha riportato notizie su attività ed eventi connessi alla Corea del Nord.