Aggiornamento del 26/11/2024

Avast ci ha contattato per condividere una importante dichiarazione in merito alla vicenda:

“La vulnerabilità citata si trovava in una vecchia versione del nostro driver Avast Anti-Rootkit aswArPot.sys, che è stata risolta in Avast 21.5 rilasciato nel giugno 2021. In questo periodo abbiamo lavorato a stretto contatto con Microsoft ed è stato rilasciato un blocco nel sistema operativo Windows (10 e 11), per cui la vecchia versione del driver Avast non può più essere caricata in memoria. Tutte le versioni consumer e business dei prodotti Avast e AVG bloccano qualsiasi versione vulnerabile del driver, quindi i nostri clienti sono protetti da questo vettore di attacco”.

Notizia Originale

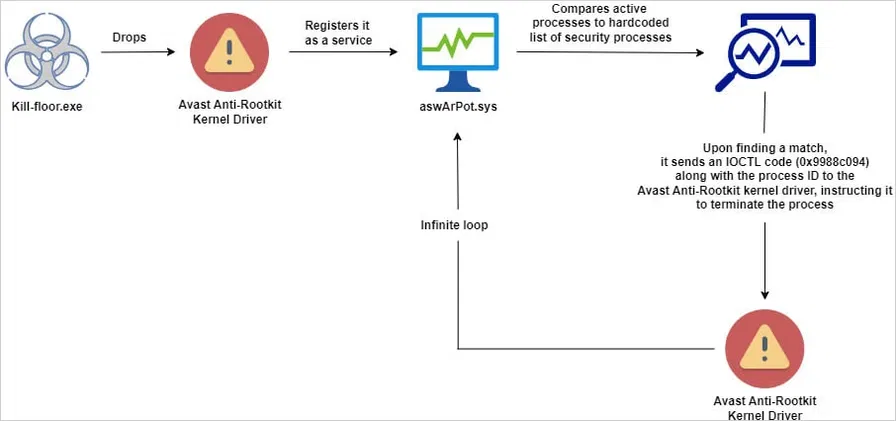

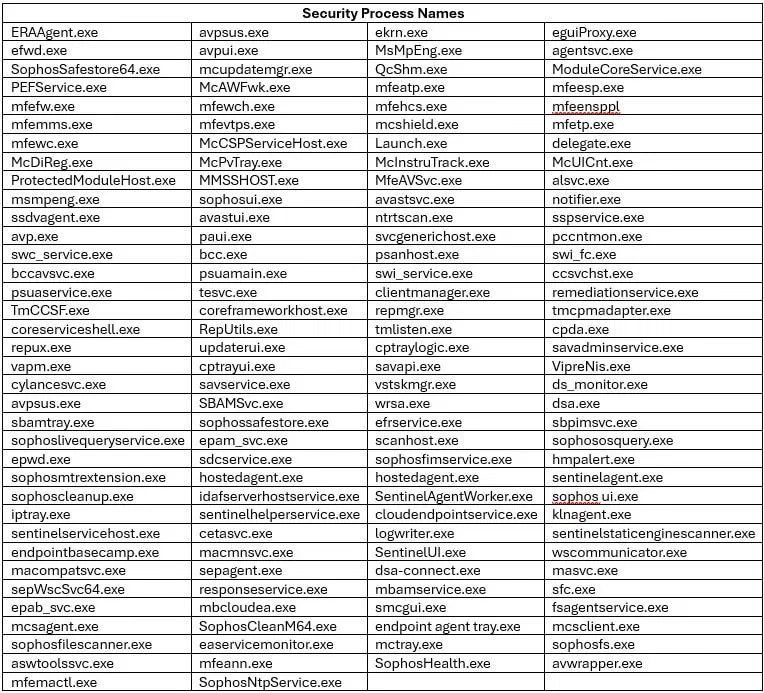

Gli esperti di sicurezza di Trellix hanno scoperto una nuova campagna di malware che sfrutta un driver anti-rootkit obsoleto e vulnerabile di Avast per disattivare i componenti di sicurezza e prendere il controllo dei sistemi informatici. Il malware, denominato "kill-floor.exe", utilizza il driver "ntfs.bin" per terminare processi associati a 142 servizi di sicurezza di vari fornitori.

Questa tattica, nota come bring-your-own-vulnerable-driver (BYOVD), permette al malware di operare a livello kernel, offrendo così accesso a parti critiche del sistema operativo. Una volta infiltrato, il malware crea un servizio tramite "sc.exe" con il nome "aswArPot.sys" per registrare il driver e avviare l'attacco ai processi di sicurezza attraverso comandi IOCTL, una tecnica che evidenzia la crescente sofisticatezza degli attacchi informatici moderni.

La tecnica di attacco informatico nota come BYOVD si manifesta prendendo di mira driver vulnerabili presenti nei sistemi per aggirare la sicurezza e ottenere privilegi elevati. Sebbene il concetto di sfruttare i driver per infiltrarsi nei sistemi non sia nuovo, la sofisticatezza e la scalabilità di questi attacchi sono aumentate negli anni recenti.

Tra gli episodi storici rilevanti, possiamo citare il famoso caso di Stuxnet, un worm scoperto nel 2010 che sfruttava vulnerabilità zero-day nei driver di Windows per colpire infrastrutture critiche iraniane. Questo è stato uno dei primi esempi ampiamente documentati di malware che utilizzava tecniche BYOVD per conseguire i suoi obiettivi distruttivi a livello geopolitico.

"Il malware crea un handle per fare riferimento al driver installato di Avast," ha spiegato Trishaan Kalra di Trellix, sottolineando il metodo con cui il software dannoso manipola i processi di sicurezza avviati.

I ricercatori avvertono che, con le difese informatiche disattivate, il malware può agire indisturbato, compromettendo dati e privacy senza innescare allarmi. Tale scenario rende evidente l'importanza di aggiornamenti regolari dei sistemi di sicurezza e l'adozione di una politica rigorosa per i driver vulnerabili.

Gli attacchi simili non sono nuovi; già nella fine del 2021, il team di Stroz Friedberg aveva rilevato che il ransomware denominato Cuba si avvantaggiava di vulnerabilità simili. Anche SentinelLabs, nello stesso periodo, identificò due gravi falle nel driver di Avast, poi sistemate dalla compagnia dopo essere state segnalate.

Per proteggersi da questi attacchi, è consigliabile seguire le raccomandazioni degli esperti che suggeriscono di utilizzare regole capaci di identificare e bloccare componenti malevole basandosi su firme o hash. In aggiunta, a partire da Windows 11 2022, Microsoft ha attivato di default nelle sue piattaforme una lista di driver vulnerabili che viene costantemente aggiornata, affrontando così proattivamente il problema a livello di sistema operativo.