Nonostante sia impegnata principalmente sul suo sistema operativo Windows, Microsoft continua a scoprire anche eventuali vulnerabilità presenti in altri OS, come macOS. Infatti, qualche mese fa vi abbiamo riportato che l'azienda di Redmond aveva segnalato ad Apple un problema che coinvolgeva “powerdir” e che poteva consentire a eventuali hacker di ottenere l’accesso ai dati personali degli utenti Mac (trovate ulteriori dettagli nel nostro precedente articolo dedicato).

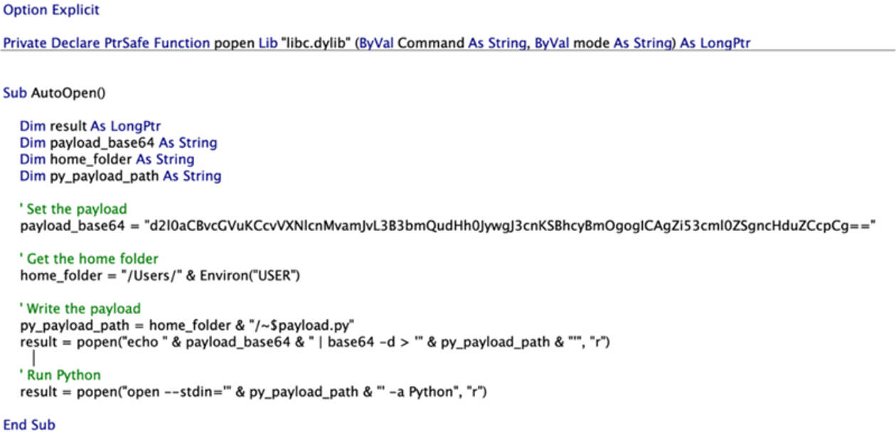

Recentemente, Microsoft ha pubblicato il codice di un exploit che potrebbe consentire a eventuali malintenzionati di aggirare le restrizioni della sandbox ed eseguire codice arbitrario su macOS. Il bug, tracciato come CVE-2022-26706, può essere sfruttato da macro dannose presenti in documenti Word per eseguire comandi sul sistema. Jonathan Bar Of, del team di ricerca di Windows 365 Defender, ha spiegato che questa vulnerabilità è stata scoperta mentre si stavano cercando metodi per eseguire e rilevare macro malevoli nei documenti Office su macOS.

Stando a Microsoft, «nonostante le restrizioni di sicurezza imposte dalle regole dell'App Sandbox sulle applicazioni, è possibile per gli aggressori aggirare tali regole e lasciare che codici dannosi "sfuggano" alla sandbox ed eseguano comandi arbitrari su un dispositivo interessato».

In particolare, il codice dell'exploit fa uso di file Python per utilizzare l'opzione "-stdin" del comando "open" su un file Python per aggirare la restrizione dell'attributo esteso "com.apple.quarantine". Nel dettaglio, come spiegato da Jonathan Or Bar, «Python esegue tranquillamente il codice e, poiché è un processo figlio di launchd, non è vincolato alle regole sandbox di Word».

La vulnerabilità è stata corretta lo scorso maggio, mentre Microsoft aveva segnato il bug lo scorso ottobre. Anche un altro ricercatore di sicurezza, Arsenii Kostromin, aveva individuato questa vulnerabilità in maniera indipendente.