Microsoft ha rilasciato le patch per una vulnerabilità critica nella funzione Secure Boot di Windows. La vulnerabilità, segnalata per la prima volta da Google Project Zero, consente agli aggressori di aggirare il Secure Boot e di caricare codice dannoso sul computer della vittima.

Secure Boot è una funzione di sicurezza che aiuta a prevenire modifiche non autorizzate al firmware di un computer. Funziona verificando le firme digitali di tutti i moduli del firmware prima che vengano caricati. In questo modo si garantisce che vengano caricati solo moduli firmware affidabili, proteggendo il computer da malware e altri attacchi.

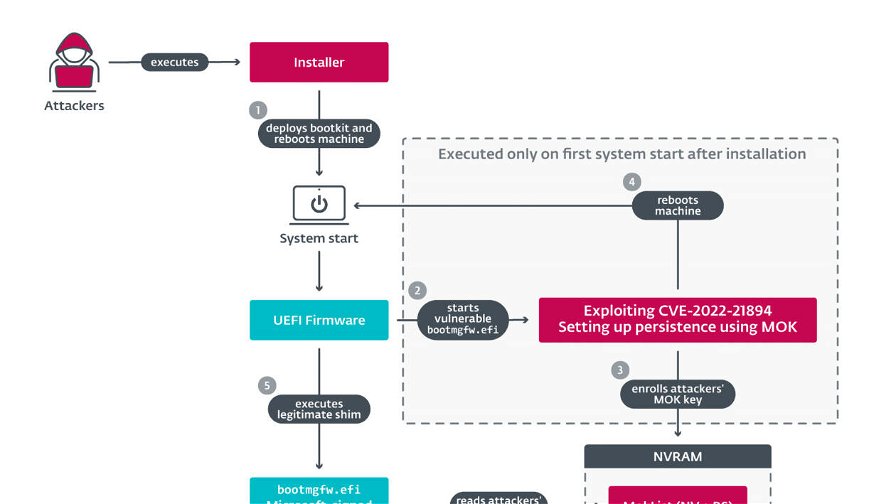

Tuttavia anche i sistemi di sicurezza hanno le loro falle, e in questo caso siamo in presenza di una zero-day: significa che si sono già registrati attacchi che sfruttano il problema - nello specifico si tratta del toolkit noto come BlackLotus. Nel caso specifico, la vulnerabilità consente agli aggressori di creare un modulo firmware dannoso con una firma digitale valida. Questo modulo firmware dannoso può essere caricato sul computer della vittima, aggirando il Secure Boot e consentendo all'aggressore di eseguire codice arbitrario sul computer.

Leggi anche: BlackLotus è il malware che si fa beffa del Secure Boot di Windows 11

BlackLotus, dunque, può eseguire codice non autorizzato ancora prima di Windows si avvii, durante la fase di boot del sistema. Sembra una cosa molto brutta e lo è, ma vale la pena sottolineare che per realizzare questo tipo di attacco bisogna avere accesso fisico al sistema, o con diritti di amministratore su un sistema. Può colpire i PC fisici e le macchine virtuali con Secure Boot abilitato.

Microsoft ha rilasciato le prime patch correttive mesi fa, ma bisogna attivarle manualmente. Al momento infatti le correzioni potrebbero compromettere il funzionamento dei sistemi, così il colosso di Redmond ha preferito lasciare ai singoli amministratori la responsabilità di tale decisione. L’attivazione da parte di Microsoft, invece, non dovrebbe avvenire prima del 2024.