Il Federal Bureau of Investigation degli Stati Uniti, noto come FBI, ha compiuto un'operazione volta a cessare le attività dell'infrastruttura C2 utilizzata dal gruppo di cyber-criminali noto come Sandworm utilizzato per controllare a distanza i dispositivi di rete infettati con il malware Cyclops Blink. Il gruppo di criminali è stato associato al GRU, il cuore delle operazioni di spionaggio della Federazione Russa, ed era già noto per alcuni attacchi di alto profilo condotti dal 2015 al 2018, fra cui l'uso del ransomware NotPetya a danno dei gestori della rete elettrica in Ucraina nel 2017.

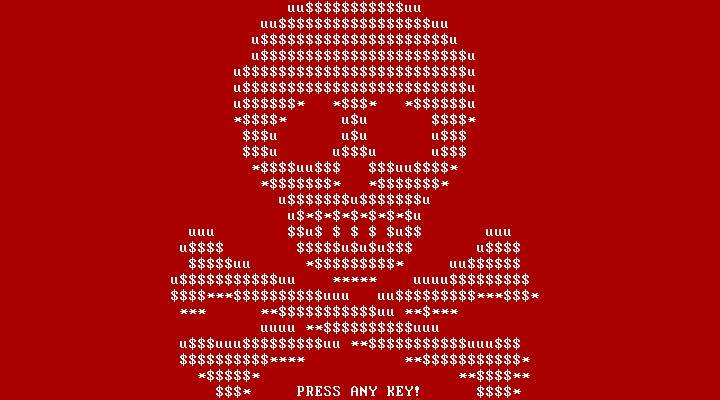

All'inizio dell'anno, i firewall WatchGuard e alcuni router ASUS sono stati compromessi al fine di eseguire Cyclops Blink, un malware di tipo botnet, che permette agli hacker di assumere il controllo da remoto dei dispositivi e utilizzarli per condurre vari attacchi. Durante l'operazione, che si è svolta nel corso di marzo 2022, gli agenti federali avrebbero rimosso il malware su migliaia di dispositivi, neutralizzando l'infrastruttura command-and-control (C2) impiegata dai criminali per i loro scopi. In ogni caso, l'FBI non avrebbe effettuato l'accesso diretto ai dispositivi infettati, limitandosi ad annotare i numeri di serie dei prodotti compromessi tramite uno script automatizzato e usare una copia del codice dannoso. Dunque, come dichiarato dal Dipartimento di giustizia statunitense, gli agenti non hanno effettuato ricerche né raccolto alcun tipo di dato dalle reti delle vittime. L'FBI, inoltre, dichiara di non aver effettuato comunicazioni con i dispositivi bot.

Sfruttando i dispositivi in rete, Sandworm era in grado di effettuare operazioni di spionaggio e implementare malware ancora più dannosi, ad esempio per neutralizzare i computer delle vittime. In contemporanea all'operazione dell'FBI, WatchGuard ha distribuito degli strumenti per eliminare il malware dai dispositivi colpiti, mentre ASUS ha pubblicato una guida relativa alle contromisure da adottare. In ogni caso, secondo il Dipartimento di giustizia, la maggior parte dei dispositivi infetti risultava ancora compromessa a metà marzo. Dunque l'FBI ha consigliato sia alle aziende che ai proprietari dei dispositivi di procedere il prima possibile all'applicazione delle patch di sicurezza.