Alcuni ricercatori dell'Università Tecnica di Berlino hanno pubblicato uno studio che dimostra come il TPM di AMD (firmware-based Trusted Platform Module, indicato come fTPM o TPM) sia vulnerabile a un attacco voltage fault injection, un tipo di attacco side channel che garantisce accesso completo ai dati contenuti all'interno del TPM. L'attacco, chiamato faulTPM, consente ai malintenzionati di compromettere qualsiasi applicazione o crittografia che basa la propria sicurezza sul TPM, come ad esempio BitLocker.

L'attacco è stato eseguito con successo su processori AMD basati su architettura Zen 2 e Zen 3, ma non hanno specificato se anche le nuove soluzioni Zen 4 sono vulnerabili. I ricercatori hanno preso di mira il Platform Security Processor (PSP) dei chip usando strumenti facilmente acquistabili da chiunque e che costano circa 200 dollari, specificando fin da subito che l'attacco necessita di accesso fisico al sistema per molte ore.

Tom's Hardware ha contattato AMD, che ha rilasciato una dichiarazione in merito: "AMD è al corrente di un report di sicurezza riguardo un attacco al nostro firmware TPM, che sembra sfruttare vulnerabilità discusse al ACM CCS 2021. Tra queste ci sono anche gli attacchi eseguiti tramite strumenti fisici, che tipicamente evadono le mitigazioni di sicurezza incluse nelle architetture. Noi continuiamo a creare nuove protezioni basate sull'hardware per i prodotti futuri, così da limitare l'efficacia di queste tecniche. Riguardo questa ricerca specifica, siamo al lavoro per capire le potenziali nuove minacce e aggiorneremo i nostri clienti e utenti finali quando sarà necessario".

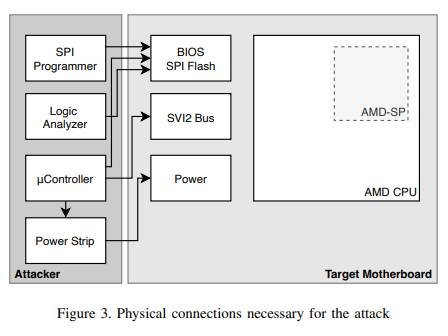

Quanto discusso al ACM CCS 2021 dimostrava un attacco per superare la Secure Encrypted Virtualization, motivo per cui la ricerca dell'università di Berlino mostrerebbe un nuovo modo per compromettere il TPM di AMD. Questo attacco è il primo a puntare direttamente a fTPM; i ricercatori lo hanno eseguito su un Lenovo Ideapad 5 Pro, sfruttando le connessioni all'alimentatore, al chip BIOS SPI e al bus SVI2 per attaccare il PSP all'interno dei processori Zen 2 e Zen 3.

Secondo i ricercatori, questo attacco non è semplice da mitigare visto l'uso di voltage fault injection e AMD potrà risolvere il problema solo con la prossima architettura. Intel non sarebbe invece affetta dalla vulnerabilità, dato che il Converged Security e Manageability Engine (CSME) previene questo tipo di attacchi.