Dopo aver preso di mira Windows per anni, il ransomware noto come LockBit ha cominciato ad essere avvistato anche su sistemi basati sul Kernel Linux. Questo è quanto si apprende da un report di Trend Micro pubblicato nei giorni scorsi.

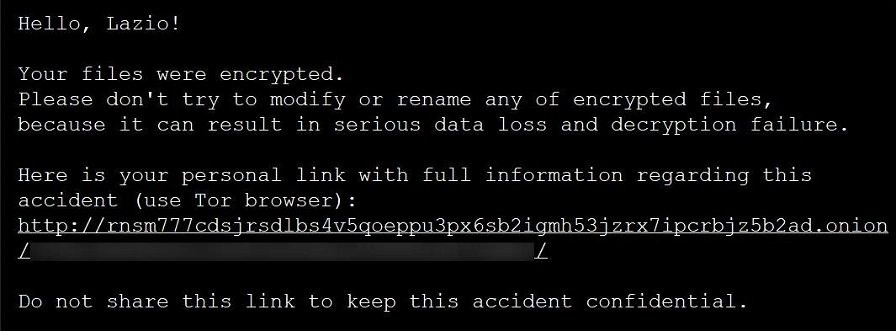

LockBit fa parte della grande famiglia dei Ransomware, programmi malevoli che una volta installati in un PC eseguono la crittografia dei file su disco rendendo impossibile la loro lettura, a meno che non si compri dai criminali informatici che hanno diffuso la minaccia la chiave di decriptazione, venduta solitamente a caro prezzo. Sfortunatamente, molto spesso pagare è l’unico metodo per riottenere i dati indietro, specialmente in mancanza di un backup.

Trend Micro ha osservato a partire da ottobre una rapida diffusione di una variante di LockBit, identificata col nome di LockBit Linux-ESXi Locker version 1.0, che rappresenta uno sforzo da parte dei cyber criminali di colpire piattaforme diverse da Windows. Questa variante, oltre a bersagliare i sistemi basati su Linux, potrà danneggiare anche ESXI, l’Hypervisor per macchine virtuali di VMware.

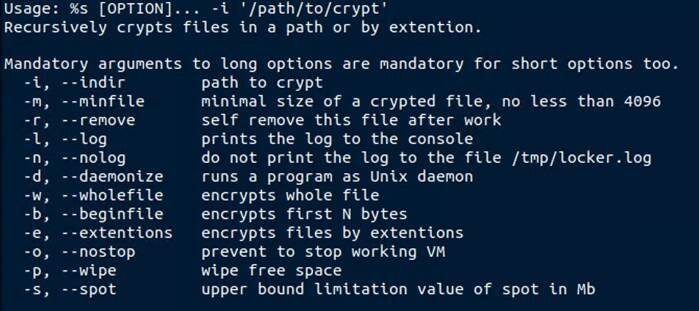

Lockbit utilizza per funzionare una combinazione di algoritmi Advanced Encryption Standard (AES) ed Elliptic Curve Cryptography (ECC). Inoltre, come potete vedere qui sotto, accetta anche delle opzioni dalle quali è possibile dedurre le capacità del Ransomware.

Analizzando poi i log prodotti dal ransomware, è stato scoperto che LockBit può raccogliere anche diverse informazioni sul sistema, tra cui:

- Processore;

- Archiviazione;

- Se si trova in una macchina virtuale o una fisica, ignorando l’host nel primo caso;

- Numero totale di file;

- Numero di Macchine virtuali in esecuzione;

- file criptati, se gia presenti;

- Virtual machine criptate, se già presenti;

- dimensione complessiva dei file criptati;

- tempo speso per criptare tutti i file.

Le raccomandazioni che possiamo dare agli utenti Linux per tenere al sicuro i loro sistemi sono relativamente semplici: oltre al solito buon senso è fortemente raccomandato scaricare software solo dai repository della vostra distribuzione e tenere il sistema operativo sempre aggiornato. Anche un semplice backup su un supporto rimovibile è una scelta saggia, così come evitare il copia/incolla di comandi poco chiari. Relativamente invece alle macchine virtuali, VMware ha comunicato di avere già pronte alcune patch per mettere al sicuro i suoi clienti.