Un sofisticato framework Python chiamato AkiraBot ha invaso oltre 80.000 siti web di piccole e medie imprese con messaggi generati dall'intelligenza artificiale, raggiungendo livelli di penetrazione preoccupanti. Secondo i ricercatori di SentinelLabs, divisione specializzata di SentinelOne, questa campagna di spam automatizzata è attiva almeno da settembre 2024 e ha preso di mira più di 400.000 siti web, riuscendo a colpirne con successo circa un quinto. La particolarità di questo attacco risiede nella sua capacità di aggirare i tradizionali sistemi di protezione come CAPTCHA e filtri anti-spam grazie all'uso sofisticato dell'intelligenza artificiale per generare contenuti unici e personalizzati.

Il nome AkiraBot deriva dai domini SEO "Akira" utilizzati dagli attaccanti, ma è importante precisare che non esiste alcun collegamento con il più noto gruppo ransomware Akira. Inizialmente identificato come "Shopbot" per via della sua predilezione verso i siti Shopify, il framework ha rapidamente esteso il proprio raggio d'azione includendo piattaforme come GoDaddy, Wix e Squarespace, tutte soluzioni tipicamente utilizzate da attività commerciali di dimensioni contenute.

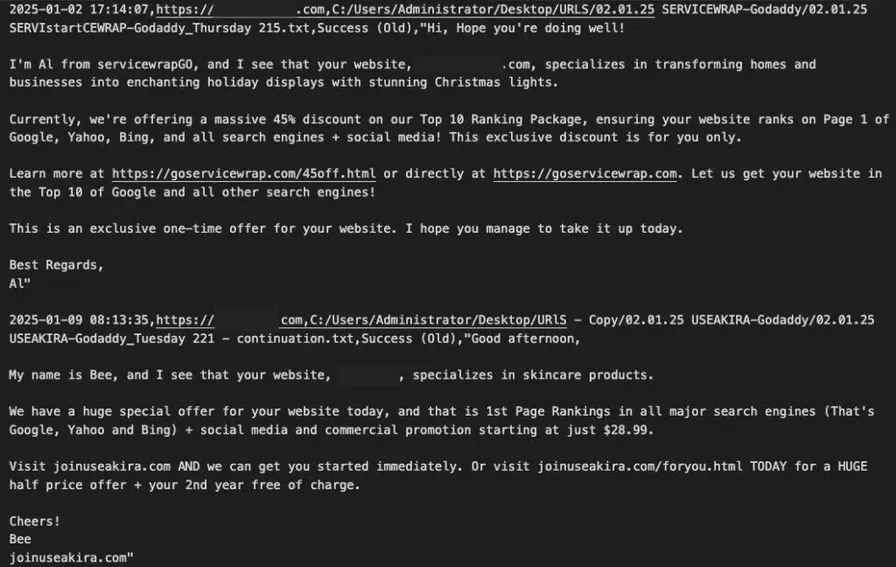

Ciò che rende AkiraBot particolarmente efficace è la sua architettura tecnologica. Il framework sfrutta chiavi API di OpenAI preimpostate per accedere al modello GPT-4o-mini, capace di analizzare i contenuti dei siti target mediante la libreria BeautifulSoup e generare messaggi spam unici per ciascun sito. Questo approccio LLM (Large Language Model) rappresenta un salto qualitativo rispetto alle tecniche di spam tradizionali, poiché ogni messaggio appare autentico e personalizzato, rendendo significativamente più difficile la sua identificazione come spam.

L'interfaccia grafica del framework consente operazioni multi-thread, permettendo di lanciare campagne di spam simultanee verso numerosi siti. AkiraBot opera principalmente su server Windows ed è progettato per infiltrarsi nei moduli di contatto e nei widget di chat dal vivo, canali di comunicazione essenziali per le piccole imprese.

L'aspetto più preoccupante è la capacità di AkiraBot di aggirare i servizi CAPTCHA come hCAPTCHA e reCAPTCHA. Per farlo, utilizza Selenium WebDriver per simulare comportamenti umani e, quando necessario, si appoggia a servizi di bypass come Capsolver. L'infrastruttura del framework include anche misure per evitare la rilevazione da parte dei sistemi di sicurezza di rete, instradando il traffico attraverso SmartProxy con credenziali condivise.

I ricercatori hanno scoperto che AkiraBot registra meticolosamente la propria attività in un file submissions.csv, che documenta oltre 80.000 spam inviati con successo e 420.000 domini presi di mira. Le versioni più recenti utilizzano persino bot Telegram per inviare rapporti sulle metriche di successo agli operatori, dimostrando un livello di sofisticazione organizzativa notevole.

Per evitare di essere identificati e bloccati, gli operatori di AkiraBot cambiano frequentemente i domini utilizzati. Il più antico, akirateam[.]com, risale a gennaio 2022. Le analisi dei record DNS hanno rivelato collegamenti con 77980.bodis[.]com, un host noto per attività di malvertising. I ricercatori hanno inoltre individuato possibili connessioni con unj[.]digital, un sito di marketing digitale con attività sospette.

I siti SEO collegati ad AkiraBot utilizzano costantemente i marchi "Akira" e "ServiceWrap". Un'analisi delle loro pagine su TrustPilot ha rivelato un pattern sospetto: numerose recensioni a 5 stelle con contenuti simili, probabilmente generati artificialmente, intervallate da occasionali recensioni a 1 stella che denunciano truffe o attività di spam. Questo schema suggerisce fortemente la presenza di recensioni false, sebbene i ricercatori non abbiano potuto dimostrarlo in modo conclusivo.

SentinelLabs prevede che questa campagna continuerà a evolversi in risposta alle contromisure adottate dai provider di hosting. L'impegno significativo degli sviluppatori nel migliorare la capacità del bot di aggirare le tecnologie CAPTCHA dimostra che gli operatori sono fortemente motivati a violare le protezioni dei fornitori di servizi. Questo rappresenta una sfida crescente per la sicurezza online, specialmente per le piccole e medie imprese che spesso non dispongono delle risorse necessarie per implementare sistemi di protezione avanzati contro minacce in rapida evoluzione.