Nell'ambito del monitoraggio delle attività online nell'Europa dell'Est, il Threat Analisis Group (TAG) di Google segnala diversi tentativi di phishing perpetrati da hacker e criminali informatici apparentemente appoggiati dal governo russo, ma anche da criminali indipendenti, che sfruttano il conflitto in Ucraina come leva per ingannare le proprie vittime.

Nel suo rapporto sulle attività in Europa Orientale, il TAG indica che gli hacker provengono da Russia, Cina, Iran e Corea del Nord, nonché altri gruppi di cyber-criminali non meglio identificati e che, nel corso delle ultime settimane, sono riusciti a trafugare dati e altre informazioni sensibili utilizzando il tema della guerra in Ucraina, ad esempio fingendo di raccogliere fondi per soccorrere amici e familiari nel territorio colpito dal conflitto.

Il TAG ha individuato tre gruppi di cyber-criminali:

- Curious Gorge, un gruppo che il TAG associa al PLA SSF cinese e che avrebbe condotto campagne contro organizzazioni militari e governative in Ucraina, Russia, Kazakistan e Mongolia.

- COLDRIVER, autori di minacce con sede i Russia, noti anche come Calisto, che avrebbero lanciato campagne di phishing per rubare credenziali, contro diverse organizzazioni non governative in USA, gruppi di esperti, un appaltatore ucraino del settore della difesa e altri bersagli. Per la prima volta, il TAG ha osservato campagne di COLDRIVER mirate agli eserciti di vari Paesi dell'Europa dell'Est, nonché del Centre of Excellence della NATO. Le campagne prevedevano l'uso di account Gmail creati appositamente per l'invio di e-mail ad account di altri provider, di conseguenza non è noto il tasso di efficacia della campagna. In ogni caso sembra che nessun account Gmail sia stato compromesso.

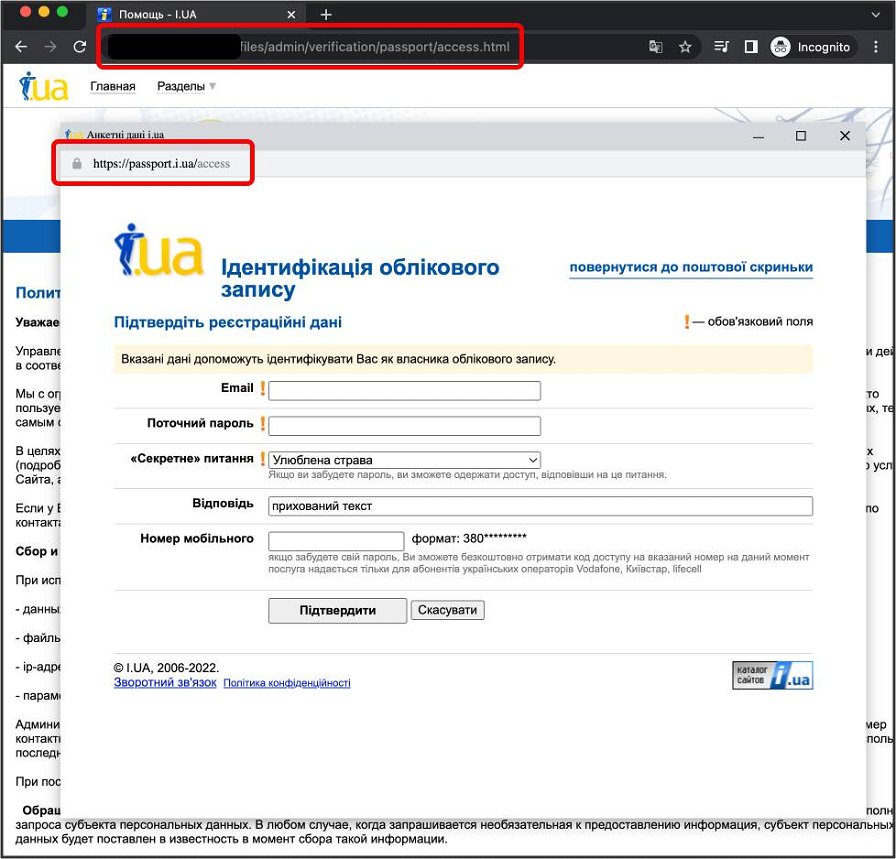

- Ghostwriter, un gruppo con sede in Bielorussia, avrebbe perpetrato delle campagne di phishing note come "Browser in Browser", una tecnica già usata da diversi hacker sostenuti da enti pubblici. In sostanza, Ghostwriter ha pubblicato delle landing page di phishing su siti compromessi, per cui una schermata di login fasulla si sovrapponeva sulla pagina. Una volta inseriti di dati di login da parte dell'utente, questi venivano memorizzati in un dominio posseduto dal gruppo di hacker.

Sempre dal rapporto del TAG, sembra che i gruppi dediti al ransomware stiano operando come di consueto.