Un nuovo attore nel panorama delle minacce informatiche sta rapidamente scalando le classifiche, seminando il panico tra aziende e organizzazioni a livello globale. Si tratta di FunkSec, un gruppo ransomware che, secondo un'analisi dettagliata condotta da Check Point Research (CPR), team di ricerca di Check Point Software, ha colpito oltre 85 vittime nel solo mese di dicembre 2024, superando qualsiasi altro gruppo ransomware in termini di volume di attacchi. L'Italia, con il 5% degli attacchi registrati, si colloca al terzo posto tra i Paesi più colpiti, insieme al Brasile, preceduta solo da Stati Uniti e India.

FunkSec si presenta come una nuova operazione di Ransomware-as-a-Service (RaaS), prediligendo la tattica della doppia estorsione: oltre a crittografare i dati delle vittime, ruba informazioni sensibili, minacciando di renderle pubbliche se il riscatto non viene pagato. Un modus operandi che massimizza la pressione sulle vittime e aumenta le probabilità di ottenere il pagamento.

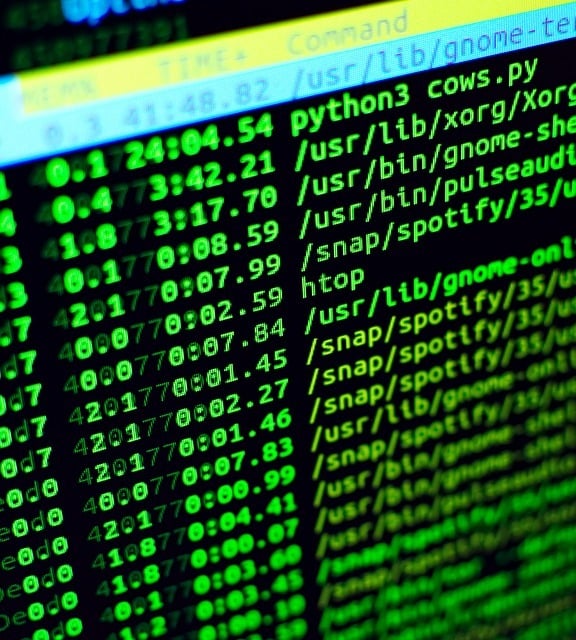

Ciò che rende FunkSec particolarmente interessante, e preoccupante, è l'apparente utilizzo di strumenti di intelligenza artificiale per lo sviluppo di malware. L'analisi di CPR suggerisce che gli operatori del gruppo si avvalgano di AI per la creazione e il perfezionamento dei propri strumenti offensivi. Questo dato è allarmante perché implica che anche attori relativamente inesperti possano produrre rapidamente malware sofisticati, abbassando drasticamente la barriera d'ingresso al mondo del cybercrimine.

Un ulteriore elemento di complessità è dato dalla natura ibrida di FunkSec, che sembra muoversi a cavallo tra l'hacktivismo e la criminalità informatica. Alcuni membri del gruppo, infatti, si sono precedentemente impegnati in attività hacktiviste, in particolare in Algeria, e i loro attacchi sembrano spesso guidati da motivazioni ideologiche o politiche, oltre che finanziarie. Questa commistione rende difficile comprendere appieno le reali motivazioni del gruppo e complica notevolmente gli sforzi di contrasto.

Nonostante l'impressionante numero di vittime dichiarate, l'analisi di CPR solleva seri dubbi sull'effettiva portata delle operazioni di FunkSec. Molti dei set di dati trapelati e utilizzati per esercitare pressione sulle vittime, infatti, sembrano essere riciclati da precedenti campagne di hacktivismo. Questo suggerisce che il gruppo stia gonfiando i numeri per ottenere visibilità e riconoscimento, piuttosto che riflettere una reale capacità di penetrazione.

In altre parole, FunkSec potrebbe essere più un "cane che abbaia" che un "cane che morde". Tuttavia, questo non sminuisce la minaccia rappresentata dal gruppo. Anche se le sue capacità operative fossero limitate, il semplice fatto di essere percepito come una minaccia credibile può causare danni significativi alle aziende colpite, sia in termini di reputazione che di costi di recupero.

Il caso FunkSec evidenzia un problema cruciale nel campo della cybersecurity: l'eccessiva dipendenza dalle dichiarazioni degli stessi attori malevoli per la valutazione delle minacce. Spesso, infatti, le analisi si basano sulle rivendicazioni pubbliche dei gruppi ransomware, senza una verifica indipendente dell'autenticità delle informazioni. Questo approccio è intrinsecamente fallace, in quanto i gruppi criminali hanno tutto l'interesse a esagerare i propri successi per aumentare la propria credibilità e il potere di estorsione.

"Le operazioni di FunkSec sottolineano il ruolo attivo dell'intelligenza artificiale nello sviluppo dei malware, la sovrapposizione tra hacktivismo e criminalità informatica e le importanti sfide nella verifica dei dati trapelati", commentano gli esperti di Check Point Research. "Inoltre, sollevano interrogativi sul modo in cui valutiamo la minaccia posta dai gruppi di ransomware, poiché spesso ci basiamo sulle affermazioni dei gruppi stessi. Questi risultati riflettono l'evoluzione del panorama delle minacce, dove anche attori poco qualificati possono utilizzare strumenti accessibili per gettare un'ombra molto grande".

Diventa quindi fondamentale sviluppare tecniche di valutazione più oggettive e indipendenti, basate sull'analisi tecnica delle infrastrutture, del malware e delle tattiche utilizzate dai gruppi criminali, piuttosto che sulle loro dichiarazioni auto-promozionali. Solo in questo modo sarà possibile ottenere una reale comprensione del panorama delle minacce e sviluppare strategie di difesa efficaci.