Una enorme campagna di phishing è stata recentemente scoperta tra gli ads di Facebook. I criminali informatici puntavano all'intercettare le credenziali di login degli utenti con pubblicità mirate e localizzate. Chi c'è alle spalle dell'attacco? Come hanno fatto a superare i controlli del social network più famoso al mondo?

A smascherare la gigantesca operazione di phishing messa in atto su Facebook ci ha pensato ThreatNix. I malintenzionati utilizzavano le pubblicità mostrate all'interno del social network per reindirizzare gli utenti su pagine web contraffatte e hostate su Github, con l'obbiettivo di appropriarsi delle credenziali di login delle sfortunate vittime.

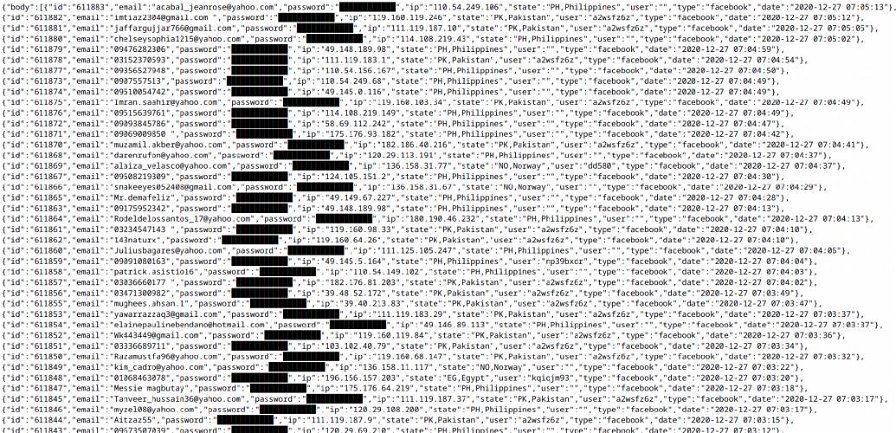

Secondo la fonte, la campagna avrebbe avuto come target diversi Paesi come Egitto, Pakistan, Nepal e le Filippine, bersagliando più di 615 mila utenti. Un numero impressionante.

La campagna sembra essere stata davvero ben orchestrata, gli attori della minaccia hanno usato post e pagine Facebook localizzate che imitano organizzazioni legittime e annunci mirati per Paesi specifici. I truffatori hanno sfruttato un intrigante trucco per evitare di essere scoperti, gli URL malevoli venivano accorciati e inizialmente puntavano ad una pagina benigna che è stata poi modificata dopo l'approvazione degli annunci da parte della piattaforma social.

"I nostri ricercatori si sono imbattuti per la prima volta nella campagna attraverso un post sponsorizzato su Facebook che offriva 3GB di dati mobili da parte di Nepal Telecom e reindirizzava a un sito di phishing ospitato sulle pagine di GitHub" si legge nel post pubblicato Threatnix.

"A seguito di alcune indagini siamo stati in grado di accedere a quelle credenziali rubate. Al momento della stesura di questo post sembrano esserci più di 615.000 voci e la lista sta crescendo a un ritmo rapido di più di 100 voci al minuto" conclude il post.

Gli aggressori hanno utilizzato almeno 500 repository di GitHub contenenti diverse pagine contraffatte, alcune già inattive. Stando all'indagine fatta dalla fonte, la prima pagina di phishing è stata pubblicata su GitHub come minimo 5 mesi fa.

Le landing page sono pagine di phishing che impersonano aziende legittime. Una volta che le vittime hanno fornito le credenziali, esse vengono inviate agli aggressori attraverso un database di Firestore e un dominio ospitato su GoDaddy.

Gli esperti stanno lavorando con le autorità competenti per smantellare l'infrastruttura di phishing utilizzata in questa campagna.

ASUS ROG Strix GO, cuffia da gaming wireless con cancellazione del rumore e compatibile con PC, Mac, Nintendo Switch, Xbox e PlayStation, è disponibile su Amazon.