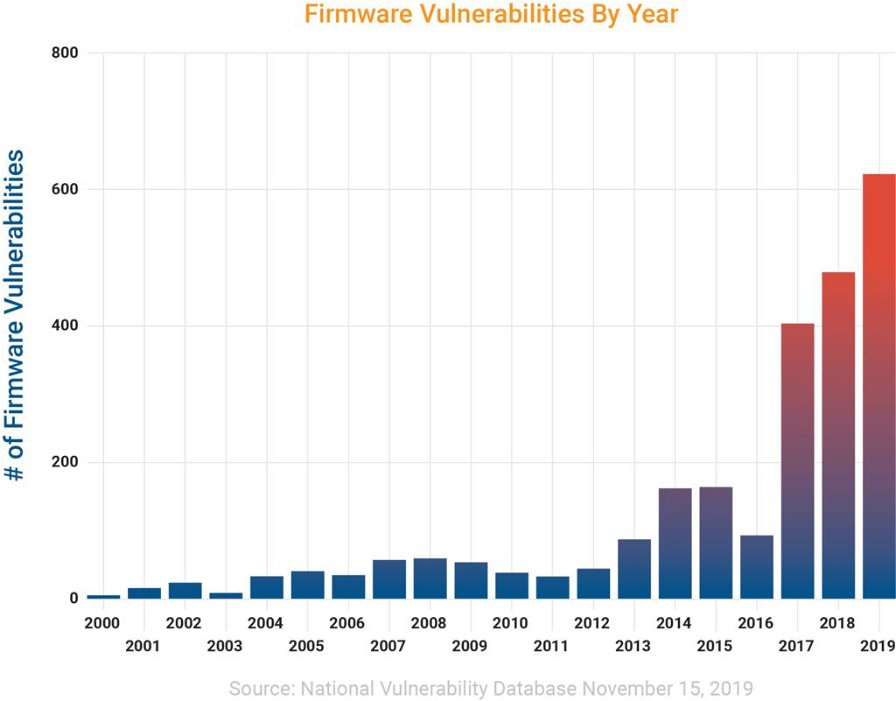

Il problema è molto grave ed è causato dall’assenza di controllo riguardo la presenza di certificazione o meno dei driver utilizzati per comunicare con le periferiche e le componenti. I driver possono essere certificati dalla casa madre della componente o semplicemente essere scritti e fatti girare sulla componente senza certificazione, vediamo dove sta il problema.

Se un attaccante avesse modo di controllare il computer attaccato, senza neppure troppi privilegi, potrebbe facilmente installare un firmware modificato su alcune componenti, come per esempio schede di rete, videocamere e hard disk. Dopodichè il firmware modificato gli potrebbe dare accesso a privilegi che neppure l’utente admin possiede, in quanto il driver permette di comunicare con il sistema operativo a molto più basso livello.

L’attacco può essere fatto su virtualmente ogni componente del computer, dal momento che ognuna delle componenti ha bisogno di un firmware per funzionare. Alcune componenti hanno il firmware saldato sul PCB, altri hanno un'unità flash storage su cui risiede il firmware ma moltissimi richiedono il firmware al sistema operativo tutte le volte che il sistema viene bootato. Indipendentemente da dove risiede il firmware, esso funge da governatore del comportamento della componente in questione.

Senza la necessità di firmware certificati un attaccante può quindi installare il proprio firmware modificato ad hoc per far comportare e controllare la componente in questione come preferisce.

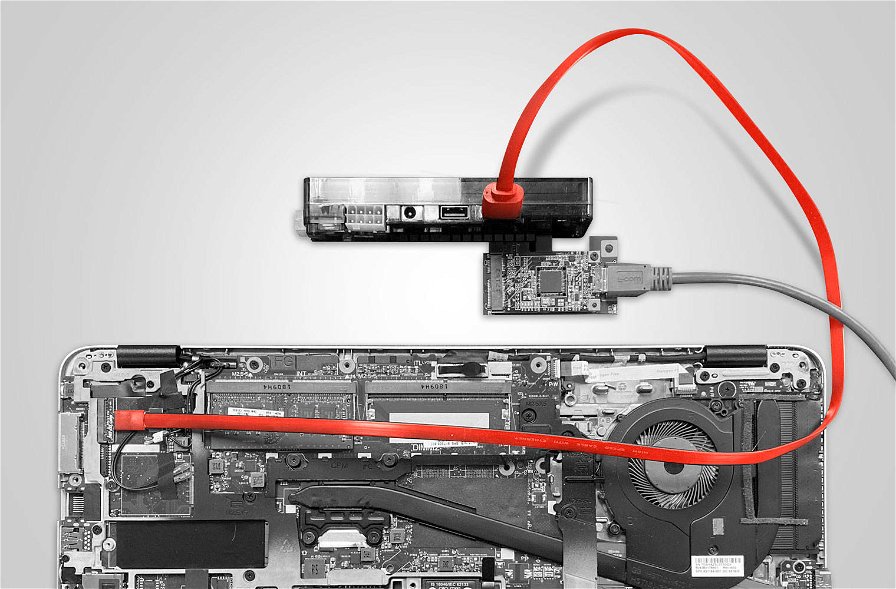

Nel caso di una scheda di rete si potrebbero sniffare i pacchetti, reindirizzarli e in generale alterare il traffico in entrata o in uscita dalla macchina. Nel caso di una videocamera si potrebbero catturare i dati raccolti dal sensore della camera e nel caso di dispositivi PCI si potrebbe effettuare un attacco DMA (Direct Memory Access) che potrebbe facilmente rubare dati o dare direttamente il pieno controllo della macchina all’attaccante (nella foto qui sotto un DMA con approccio hardware).

TouchPad e Firmware nei laptop Lenovo

Sono stati verificati dei problemi con queste componenti su un Lenovo ThinkPad X1 Carbon di sesta generazione. Si pensa che il problema potrebbe essere esteso a tutti i device che utilizzano trackpad dell’azienda ODM Synaptics. Lenovo ha affermato che per ora il produttore dei trackpad non è in grado di fixare questa generazione del prodotto.

HP Wide Vision camera nei laptop HP

Sono state rilevate vulnerabilità anche nei device che utilizzano quella camera, i ricercatori hanno verificato la vulnerabilità nell’HP Spectre Convertibile. Anche in questo caso l’aggiornamento del firmware non era criptato e era carente di controlli di sicurezza. Inoltre un’altra carenza del sistema non esplicitata ha permesso ai ricercatori di installare il firmware modificato senza neppure essere admin del sistema.

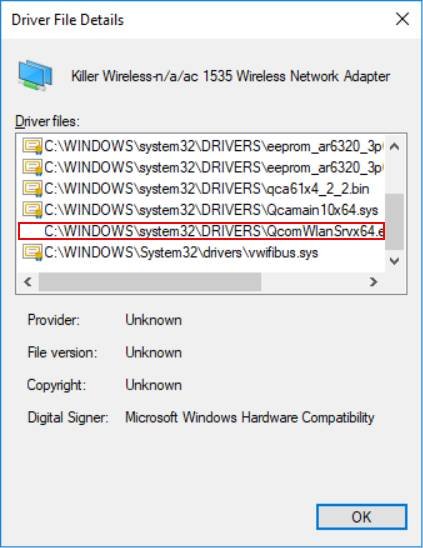

Scheda WiFi su laptop Dell XPS

Anche il firmware della scheda WiFi di un Dell XPS 15 9560 è stata sfruttata per eseguire un attacco. Contattando poi Qualcomm e Microsoft per avere delucidazioni sul fatto le due aziende hanno iniziato a scaricare all’altra le responsabilità definendosi non colpevoli delle debolezze del sistema.

Firmware di Hub USB Linux

In questo caso il team non è riuscito a sfruttare la mancanza della certificazione nei driver per hub USB su Linux, ma già il fatto di distribuire a livello ufficiale, su Linux Vendor Firmware Service, fa capire la poca attenzione rivolta a questo tema da parte dei produttori di periferiche e componentistica per PC.

Chi dovrebbe lavorare a un fix?

A conti fatti, nemmeno i ricercatori sanno chi dovrebbe assumersi la responsabilità della sicurezza del firmware, sempre che debba farlo qualcuno. Sono però convinti che la sicurezza dei driver dovrebbe trovarsi al di fuori del driver stesso, non al suo interno, in quanto malintenzionati con permessi d'amministrazione potrebbero facilmente sostituire il firmware "sano" con uno malevolo.

Servirebbero quindi altri layer di sicurezza all'esterno del driver, necessari per evitare che succedano cose come quella appena descritta. Secondo i ricercatori questi attacchi non possono essere mitigati facilmente dall'utente, tuttavia per il momento è probabile che i maggiori bersagli siano grandi compagnie e data center.

Potete trovare maggiori informazioni riguardo la ricerca compiuta dal team di durezza direttamente dal loro sito in cui troverete tutto il necessario per approfondire. Qui invece potete vedere direttamente il team sfruttare un bug di questo tipo per ottenere il controllo su una scheda di interfaccia di rete.

Cosa ne pensate di questa falla di sicurezza non patchata e a quanto pare di cui le aziende non si preoccupano troppo? Pensate che possa essere davvero pericolosa o che sia un problema che dopotutto non può causare gravi danni?

Se siete interessati al mondo dell'hacking vi consigliamo questo libro di uno dei più importanti hacker della storia: Kevin Mitnick (qui il suo link su Amazon)