Se da un lato Microsoft ha reso tassativa la presenza del modulo TPM 2.0 nei requisiti di Windows 11, al fine di rendere sicuri i PC anche durante l'avvio con Secure Boot, dall'altro c'è chi è già riuscito a bypassare questo metodo di sicurezza. I ricercatori di ESET, noto antivirus prodotto dall'omonima azienda slovacca, hanno da poco scoperto l'esistenza di un nuovo bootkit per i BIOS di tipo UEFI, in grado di bypassare l'avvio protetto dell'ultima versione del sistema operativo di Microsoft.

Il bootkit prende il nome di BlackLotus ed è in grado di aggirare le capacità di rilevamento Secure Boot, con l'ultima versione della specifica UEFI, vale a dire la 2.3.1. Il nuovo malware è attualmente disponibile presso i forum dedicati all'hacking ed è in vendita al prezzo di 5.000$ (a cui bisogna anche aggiungere 200$ per ogni aggiornamento), cifra non così elevata per molti malintenzionati. È scritto attraverso il linguaggio di programmazione assembly C e supporta anche funzionalità come l'anti-virtualizzazione, l'anti-debug e l'offuscamento del codice. È in grado di disabilitare anche altre contromisure tra cui HVCI (Hypervisor enforced Code Integrity) e persino software come BitLocker e l'antivirus integrato Windows Defender, oltre a poter aggirare l'UAC (User Account Control) e caricare driver senza firma di sicurezza.

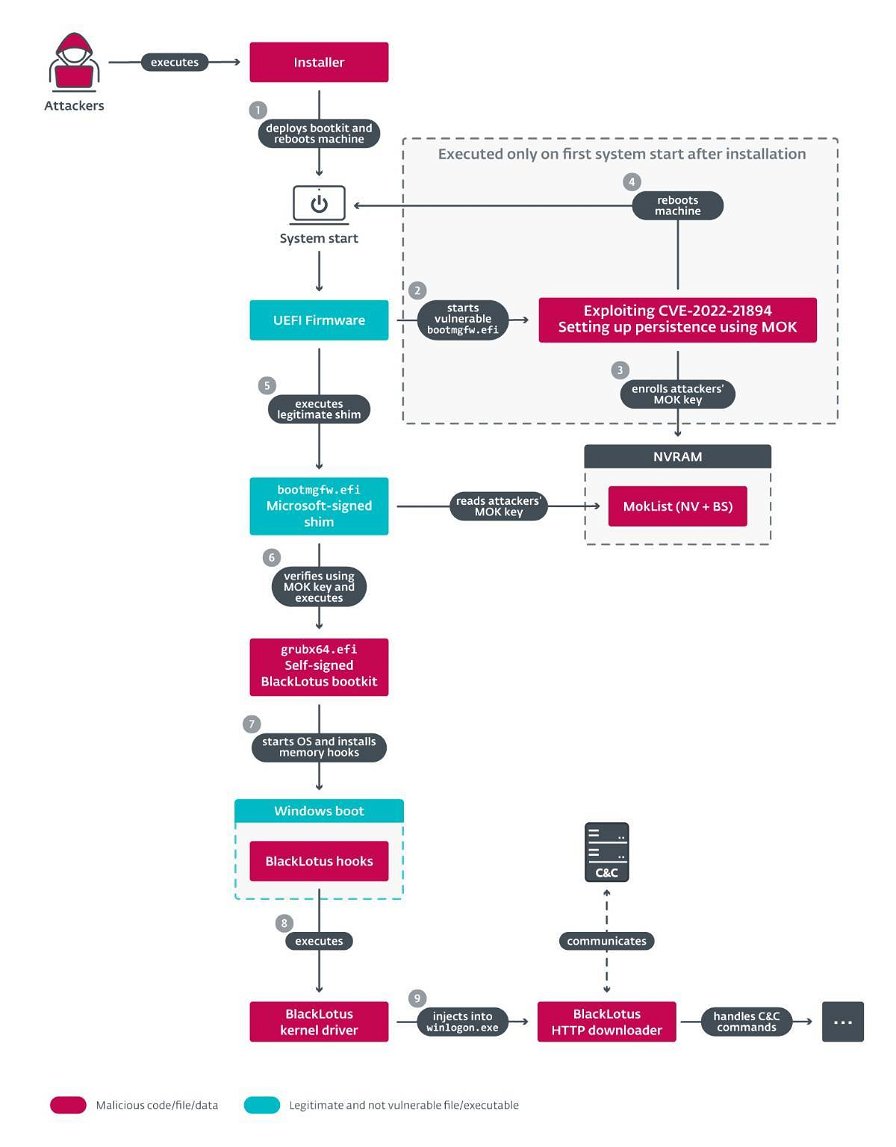

BlackLotus può inoltre essere sfruttato come backdoor, rappresentando una pericolosa minaccia per ambienti di tipo IT e OT. Come riportato dai ricercatori, il bootkit è in grado di sfruttare la vulnerabilità CVE-2022-21894, il che gli permette sia di aggirare UEFI che di mantenere la persistenza nel sistema in cui viene installato. Nonostante questa problematica sia stata risolta da Microsoft nel mese di gennaio, il bootkit riesce comunque ad aggirare le misure di sicurezza poiché i file binari non sono ancora stati aggiunti all'elenco di revoche UEFI. Si tratta quindi del primo malware in grado di farsi beffa del Secure Boot, almeno per adesso.