I criminali informatici stanno diffondendo una pericolosa miscela di malware attraverso versioni craccate di Microsoft Office promosse su siti Torrent. Questa insidiosa campagna, scoperta dall'AhnLab Security Intelligence Center (ASEC), ci ricorda i rischi associati al download di software pirata.

Il pacchetto di software dannoso consegnato agli ignari utenti è ben lungi dall'essere una singola minaccia. Al contrario, comprende una serie di componenti pericolosi, tra cui:

- Trojan ad accesso remoto (RAT): Strumenti come Orcus RAT garantiscono agli aggressori un controllo remoto completo del sistema infetto. Questo include funzionalità come il keylogging, l'accesso alla webcam, la cattura dello schermo e la manipolazione del sistema, tutte progettate per l'esfiltrazione dei dati.

- Miner di criptovalute: Programmi come XMRig utilizzano furtivamente le risorse del sistema per estrarre criptovalute, in particolare Monero. Questi software possono rallentare significativamente il sistema e, per eludere il rilevamento, mettono in pausa il mining durante l'utilizzo elevato delle risorse, ad esempio quando la vittima sta giocando.

- Strumenti proxy: Un malware come 3Proxy trasforma i sistemi infetti in server proxy. Aprendo la porta 3306 e inserendosi in processi legittimi, questi strumenti consentono agli aggressori di instradare il traffico dannoso attraverso il sistema della vittima.

- Downloader di malware: PureCrypter è un esempio chiave, responsabile del download e dell'esecuzione di ulteriori payload dannosi da fonti esterne, assicurando che il sistema rimanga compromesso con le minacce più recenti.

- Programmi anti-AV: Interrompono e disattivano il software di sicurezza alterando i file di configurazione, lasciando il sistema vulnerabile a ulteriori attività malware.

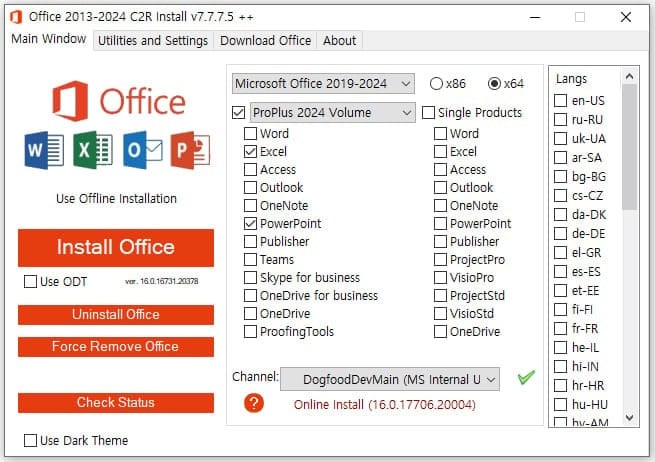

Gli aggressori dietro questa campagna hanno fatto di tutto per far apparire legittimo il loro programma di installazione di Microsoft Office craccato. Il programma di installazione presenta un'interfaccia raffinata che consente agli utenti di selezionare la versione desiderata, la lingua e se installare la variante a 32 o 64 bit. Tuttavia, una volta avviata l'installazione, un malware .NET nascosto opera in background, collegandosi a un canale Telegram o Mastodon per ricevere un URL di download valido. Questo URL punta tipicamente a servizi affidabili come Google Drive o GitHub, che hanno meno probabilità di allarmare gli antivirus.

I payload recuperati da questi servizi sono codificati in base64 e contengono comandi PowerShell che distribuiscono vari ceppi di malware, scompattati con 7Zip. Un componente critico, denominato “Updater”, registra le attività nell'Utilità di pianificazione di Windows, garantendo la persistenza del malware anche se alcuni componenti vengono rimossi.

La scoperta dell'ASEC è un forte avvertimento sui pericoli del download e dell'installazione di software pirata. Questa pratica non solo viola i contratti di licenza del software, ma espone gli utenti a rischi significativi per la sicurezza. L'attuale campagna rispecchia le tattiche utilizzate per distribuire il ransomware STOP, evidenziando una tendenza più ampia dei criminali informatici a sfruttare software craccato per diffondere malware.

Si consiglia vivamente agli utenti di evitare il software pirata e di procurarsi il software attraverso canali legittimi. Inoltre, garantire misure di sicurezza solide e aggiornate può costituire una difesa essenziale contro queste minacce. Ricordate che i risparmi a breve termine derivanti dall'uso di software craccato sono di gran lunga inferiori ai potenziali danni a lungo termine e alla perdita di dati.