Un nuovo malware denominato Arcane sta silenziosamente sottraendo una quantità impressionante di dati sensibili agli utenti. Questo sofisticato infostealer prende di mira credenziali VPN, dati di client di gioco, app di messaggistica e informazioni salvate nei browser web. Secondo un'analisi condotta da Kaspersky, il malware sarebbe diverso dallo storico Arcane Stealer V, in circolazione ormai da diversi anni nel dark web, dato che non esistono collegamenti o sovrapposizioni di codice.

La campagna di diffusione è iniziata a novembre 2024 e ha già attraversato diverse fasi evolutive, inclusa la sostituzione del payload primario; attualmente il malware sta colpendo soprattutto l'Est Europa, con la maggior parte delle infezioni concentrate in Russia, Bielorussia e Kazakistan. Un'anomalia nel panorama delle minacce informatiche, dato che tradizionalmente gli attori malevoli basati in Russia evitano di prendere di mira utenti nel proprio paese, o che vivono in altre nazioni della CSI per non entrare in conflitto con le autorità locali.

Le comunicazioni e i post pubblici degli operatori di Arcane sono esclusivamente in russo, ulteriore indizio sulla provenienza degli attacchi. La scelta di colpire proprio queste aree geografiche potrebbe indicare un cambiamento nelle dinamiche del cybercrime regionale, o obiettivi strategici specifici ancora non del tutto chiari agli analisti.

Tecniche di infezione sempre più sofisticate

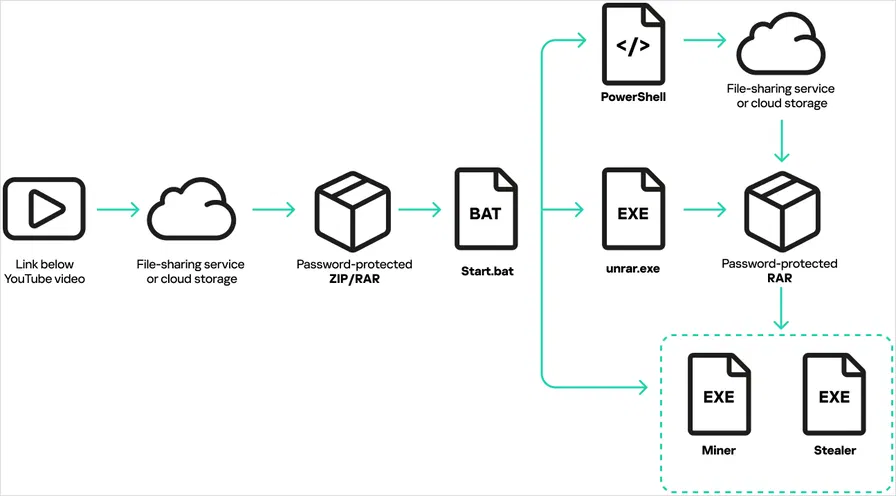

Gli attacchi che distribuiscono Arcane Stealer si basano su una strategia di inganno ben collaudata. I criminali informatici pubblicano video su YouTube che promuovono cheat e crack per videogiochi popolari, attirando gli utenti con la promessa di vantaggi o contenuti gratuiti. Le vittime vengono indirizzate a scaricare un archivio protetto da password che contiene uno script "start.bat" fortemente offuscato.

Questo script avvia una catena di infezione che scarica un secondo archivio contenente eseguibili malevoli. Una volta eseguiti, questi file aggiungono esclusioni al filtro SmartScreen di Windows Defender per tutte le cartelle root, o lo disattivano completamente attraverso modifiche al Registro di Windows, compromettendo gravemente le difese del sistema.

Nelle fasi iniziali, gli attacchi utilizzavano un'altra famiglia di malware chiamata VGS, una versione rinominata del trojan Phemedrone, ma sono passati ad Arcane a novembre 2024. Recentemente, Kaspersky ha individuato cambiamenti nel metodo di distribuzione, incluso l'uso di un falso downloader software chiamato ArcanaLoader, pesantemente promosso su YouTube e Discord. I malintenzionati hanno persino invitato content creator a promuovere il software sui loro canali in cambio di compensi.

Ciò che distingue Arcane nel già affollato panorama degli infostealer è la straordinaria ampiezza del furto di dati che realizza. Innanzitutto, il malware profila il sistema infetto, rubando dettagli hardware e software come versione del sistema operativo, specifiche di CPU e GPU, antivirus installati e browser utilizzati.

La versione attuale del malware prende di mira dati di account, impostazioni e file di configurazione da una vasta gamma di applicazioni. Tra i bersagli principali figurano client VPN come OpenVPN, Mullvad, NordVPN e Proton; strumenti di rete come ngrok e FileZilla; app di messaggistica tra cui Signal, Discord e Telegram; client di gioco come Steam, Epic Games e Battle.net; portafogli di criptovalute come Exodus ed Ethereum; e numerosi browser web.

Arcane cattura anche screenshot che possono rivelare informazioni sensibili sulle attività dell'utente e recupera le password delle reti Wi-Fi salvate. Sebbene attualmente il malware abbia un targeting specifico, i suoi operatori potrebbero facilmente espandere il raggio d'azione per coprire ulteriori paesi o tematiche.

L'infezione da parte di un infostealer come Arcane ha conseguenze potenzialmente devastanti, che vanno dalle frodi finanziarie all'estorsione, fino a futuri attacchi mirati. La bonifica dopo questi attacchi rappresenta un enorme dispendio di tempo e risorse, poiché è necessario cambiare le password su ogni sito web e applicazione utilizzata e verificare che non siano state compromesse.

Per difendersi è fondamentale evitare completamente il download di strumenti pirata e cheat non firmati. Il rischio rappresentato da questi software è troppo elevato e supera di gran lunga qualsiasi potenziale beneficio a breve termine che potrebbero offrire. È sempre bene usare una certa prudenza nell'interazione con contenuti online, specialmente quelli che promettono accesso gratuito a software a pagamento; l'attenzione rimane la migliore linea di difesa contro minacce sofisticate come Arcane.