AMD, e ricercatori dell'Università di Graz, hanno identificato una vulnerabilità nei processori AMD denominata CacheWarp o CVE-2023-20592 (tramite ComputerBase).

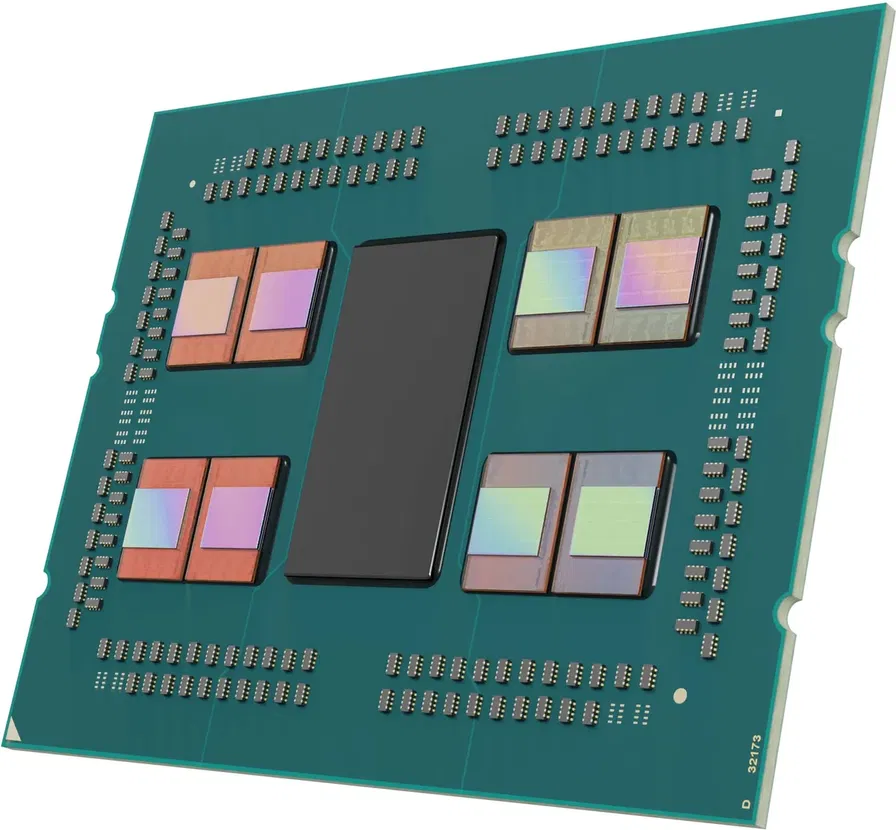

Questo exploit sfrutta una caratteristica di sicurezza presente nei processori server EPYC, concepita per renderli resistenti agli attacchi. Coinvolge i processori EPYC di prima, seconda e terza generazione (Naples, Rome e Milan), ma AMD, al momento, ha rilasciato solo un aggiornamento per i chip Milan di terza generazione.

La Secure Encrypted Virtualization (SEV) è una funzionalità esclusiva dei processori EPYC che crittografa la memoria di ogni macchina virtuale per migliorarne la sicurezza.

Ironia della sorte, SEV è proprio ciò che rende possibile la vulnerabilità CacheWarp e mette a rischio i processori EPYC. CacheWarp, difatti, non richiede l'accesso fisico al PC, a differenza dei precedenti sfruttamenti della SEV.

L'exploit CacheWarp si attiva svuotando la cache della CPU tramite l'istruzione INVD, lasciando i dati obsoleti nella RAM.

La cosa cruciale che la CPU legge è il valore per l'autenticazione, che deve essere 0 per autenticarsi con successo. In teoria, inserendo la chiave di accesso corretta si dovrebbe ottenere il valore 0, ma si scopre che il valore iniziale è anche 0, il che rende il riportare effettivamente la CPU indietro nel tempo un grosso vuoto di sicurezza.

Sebbene questo exploit colpisca i processori EPYC di prima, seconda e terza generazione, solo i chip Milan di terza generazione stanno ricevendo un nuovo microcodice con la vulnerabilità CacheWarp risolta.

In una dichiarazione a Computerbase, AMD ha sostenuto che non è necessaria una patch per i processori di prima e seconda generazione poiché "le funzionalità SEV e SEV-ES non sono pensate per la protezione".

A differenza di molte altre patch, AMD afferma che non ci dovrebbero essere impatti sulle prestazioni in seguito all'aggiornamento, in quanto CacheWarp non dipende dall'esecuzione speculativa come Spectre, il quale è stato patchato a discapito delle prestazioni.