Le nuove AirPods con custodia di ricarica wireless sono scontate del 20% su Amazon!

Nelle ultime settimane, durante un'indagine su attacco avvenuto a un azienda americana operante nel settore alberghiero, Sopos, compagnia che opera nel settore della cybersecurity, ha scoperto un nuovo ransomware che attacca i server di Microsoft Exchange sfruttando delle vulnerabilità che non sono state ancora corrette tramite patch. Il ransomware in questione, Epsilon Red, si basa su un software di controllo remoto del desktop e utilizza più di dodici script per criptare le informazioni soggette all'attacco.

La "porta d'accesso" è stata probabilmente l'insieme di bug denominato ProxyLogon, scoperti tra dicembre 2020 e gennaio 2021 da Orange Tsai, ricercatore di DEVCORE, un gruppo di esperti di sicurezza che dopo aver scoperto il secondo bug che permetteva l'esecuzione remota di un'applicazione, ha prontamente inoltrato a Microsoft un report dove venivano elencate le due vulnerabilità scoperte, insieme a un exploit per testare effettivamente la gravità dei due bug.

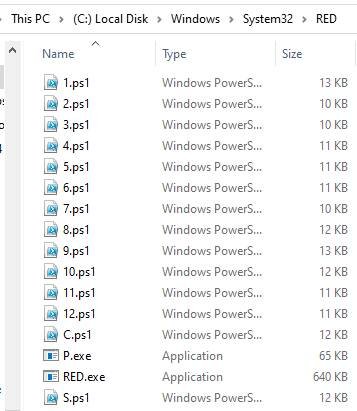

Epsilon Red è stato programmato in Golang, e gli script che lo compongono hanno tutti una diversa funzione specifica:

- Chiusura dei processi e dei servizi per la sicurezza, database, programmi di backup, applicazioni Office e client di mail;

- Eliminazione copie shadow del volume;

- Furto del file Security Account Manager (SAM) nel quale si trovano gli hash delle password;

- Eliminazione del log degli eventi di Windows;

- Disattivazione di Windows Defender;

- Sospensione dei processi;

- Disinstallazione dei tool di sicurezza (Sophos, Trend Micro, Cylance, MalwareBytes, Sentinel One, Vipre, Webroot);

- Espansione dei permessi sul sistema;

È stato notato inoltre come venga installata anche una copia di Remote Utilities e il browser Tor, molto probabilmente per mantenere un punto d'ancoraggio nel caso in cui non dovessero riuscire a completare l'accesso durante la prima fase.

Una panoramica su Epsilon Red è stata rilasciata da Peter Mackenzie, manager del Rapid Response Team di Sophos, secondo cui questo ransomware non sarebbe stato messo in giro da professionisti del settore, ma è etichettato comunque come un qualcosa di altamente dannoso dato che non sono state definite delle restrizioni sui tipi di file soggetti alla crittografia.

Epsilon Red è inoltre capace di effettuare una scansione del disco rigido e aggiungere dei percorsi alla directory, che puntano a dei processi che consentono di crittografare individualmente ogni sottocartella, identificate dal suffisso ".epsilonred".

Evidentemente questo gruppo di hacker dev'essere composto da fan accaniti dell'universo Marvel (oltre che da fanatici di REvil, visto che le istruzioni per il pagamento del riscatto sono sostanzialmente identiche), considerando che devono il loro nome proprio a uno dei personaggi meno conosciuti dei fumetti: Epsilon Red, il super-soldato russo con quattro tentacoli capace di respirare nello spazio. Elon Musk sarebbe fiero di lui.