Gli attacchi informatici stanno cambiando natura. Se un tempo il principale pericolo era rappresentato dai virus e dai ransomware, oggi gli aggressori adottano un approccio più discreto e insidioso: rubano credenziali e le usano per accedere ai sistemi come fossero utenti legittimi. Secondo il Global Threat Report 2025 di CrowdStrike, il 79% degli attacchi avviene senza l’uso di malware, sfruttando tecniche di social engineering sempre più sofisticate.

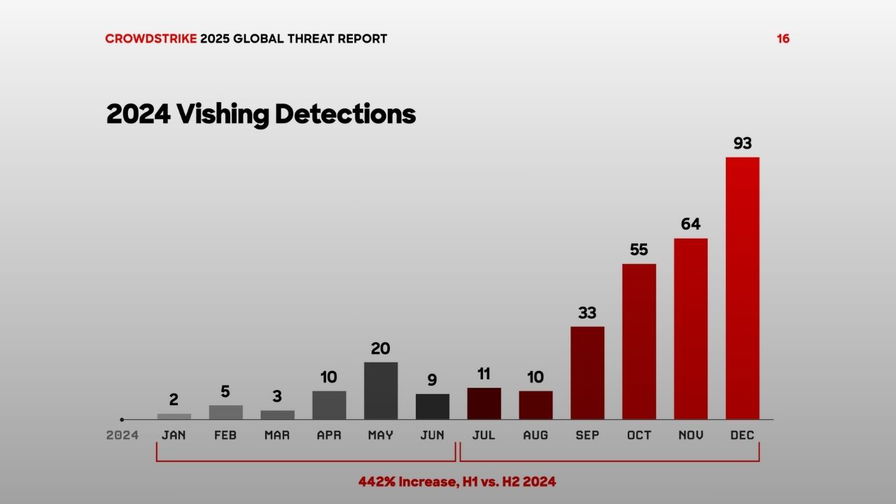

A rendere ancora più efficace questa strategia è l’intelligenza artificiale generativa, che consente ai cybercriminali di manipolare testi, voci e immagini per rendere le loro truffe più credibili. Il voice phishing (vishing) è aumentato del 442% in un solo anno, e il furto d’identità digitale non colpisce più solo individui, ma anche aziende e istituzioni. I cybercriminali non si limitano più a compromettere sistemi dall’esterno, ma spesso riescono a infiltrarsi direttamente all’interno delle organizzazioni.

Abbiamo parlato con Luca Nilo Livrieri, Director, Sales Engineering Sud Europa di CrowdStrike, per comprendere meglio come stanno evolvendo le minacce informatiche e quali strategie le aziende devono adottare per difendersi. Dai falsi operatori di supporto tecnico ai dipendenti “fantasma” che ottengono accesso ai sistemi con curriculum fittizi, il panorama della cybersecurity è sempre più complesso e difficile da monitorare.

Le nuove minacce informatiche

Attacchi senza malware

Gli attacchi informatici stanno subendo un’evoluzione radicale: il 79% delle intrusioni avviene senza l’utilizzo di malware, rendendo più difficile la loro rilevazione. Gli hacker non si affidano più a virus o trojan per compromettere i sistemi, ma sfruttano credenziali rubate o ottenute con tecniche di ingegneria sociale per accedere alle reti aziendali come utenti legittimi. Questo approccio consente di aggirare i sistemi di sicurezza tradizionali, come firewall e antivirus, che sono progettati per individuare codice malevolo, non per identificare un comportamento anomalo da parte di un account autorizzato.

C’è un aumento esponenziale. Diciamo che è schizzata alle stelle una tecnica che è quella del vishing, 442% per anno su anno

Una volta all’interno, gli aggressori si muovono lateralmente nei sistemi, esplorano dati sensibili e, in alcuni casi, elevano i propri privilegi per ottenere un controllo più ampio sulla rete. Questo metodo è particolarmente pericoloso perché consente agli attaccanti di operare indisturbati per settimane o mesi, aumentando il danno prima che l’intrusione venga scoperta.

Vishing e social engineering

Il voice phishing (vishing) è cresciuto del 442% in un solo anno, diventando una delle tecniche più efficaci per compromettere aziende e organizzazioni. Gli attaccanti combinano e-mail fraudolente e chiamate telefoniche manipolatorie per indurre le vittime a fornire credenziali, resettare password o concedere accessi remoti. A differenza del phishing tradizionale, che si basa solo su messaggi ingannevoli, il vishing sfrutta la pressione psicologica di una conversazione diretta, rendendo le vittime più vulnerabili.

gli attaccanti stanno quindi sfruttando sempre di più tecniche di Social Engineering per entrare all’interno delle nostre aziende

Gli hacker si spacciano per operatori di supporto tecnico, rappresentanti di istituzioni bancarie o addetti alla sicurezza informatica, usando intelligenza artificiale e deepfake vocali per rendere le loro identità ancora più credibili. Spesso le vittime vengono contattate dopo aver ricevuto un’e-mail di allarme, che le induce a chiamare un numero di assistenza fasullo. Una volta instaurato il contatto, gli attaccanti guidano la vittima passo dopo passo, ottenendo il pieno controllo dell’account o del dispositivo.

Falsi dipendenti e insider threat

Gli attacchi informatici non arrivano più solo dall’esterno: sempre più spesso, i criminali si infiltrano direttamente nelle aziende, fingendosi dipendenti legittimi. Questa strategia, nota come insider threat, è stata adottata su larga scala da gruppi come FAMOUS CHOLLIMA, responsabile di un 40% delle intrusioni documentate nel 2024 attraverso questa tecnica. Gli hacker costruiscono curriculum falsi e profili LinkedIn convincenti, sfruttando intelligenza artificiale per generare storie di carriera credibili e bypassare i controlli di selezione del personale.

quindi se una volta ho resettato la password per il collega che era rimasto fuori dal computer perché aveva bloccato la password al ritorno delle ferie io l’avevo aiutato chiamando io il callcenter e mi ricordo di quella volta in cui io ero stato effettivamente in questo processo a mia volta adesso sarò più facilmente attaccabile con una pratica dello stesso tipo

Una volta assunti, questi falsi dipendenti ottengono accesso a reti, dati sensibili e infrastrutture aziendali, installano backdoor per futuri attacchi o esfiltrano informazioni critiche. Alcuni operano in vere e proprie “laptop farm”, con computer forniti dall’azienda che vengono poi controllati da remoto. Questo fenomeno richiede una revisione profonda dei processi di assunzione e verifica delle identità, per impedire che gli hacker entrino dalla porta principale.

Mercato nero delle credenziali

Il mercato nero delle credenziali è in forte espansione, con un aumento del 50% nella compravendita di accessi rubati. Le credenziali aziendali e personali sottratte attraverso phishing, vishing o attacchi ai database vengono vendute su forum clandestini del Dark Web, spesso per poche centinaia di euro. Tuttavia, il loro valore reale è molto più alto: chi le acquista può accedere ai sistemi aziendali senza destare sospetti, utilizzando account legittimi per esfiltrare dati, installare ransomware o compiere frodi finanziarie.

Alcuni hacker operano come veri e propri access broker, specializzati nel vendere credenziali di aziende specifiche a gruppi di cybercriminali esperti. Questo modello riduce il rischio per gli attaccanti finali, che possono lanciare operazioni mirate senza dover compromettere direttamente un sistema. La combinazione tra accessi rubati e ransomware ha reso queste pratiche estremamente redditizie, mettendo in pericolo aziende di ogni settore.

Furto di identità più facile con l’AI

Il furto d’identità digitale è ormai il metodo di attacco preferito dai cybercriminali. Invece di diffondere malware, gli hacker convincono i dipendenti a fornire volontariamente le credenziali di accesso. Questo può avvenire con e-mail persuasive, telefonate di falsi operatori IT, oppure sessioni remote richieste con l’inganno.

L’intelligenza artificiale gioca un ruolo chiave: oggi è possibile creare deepfake vocali e testuali per rendere l’attacco più credibile. Gli hacker possono imitare la voce di un CEO per indurre un dipendente a trasferire fondi, o inviare e-mail apparentemente perfette che superano i controlli di sicurezza.

lo zero Trust è la logica del minimo privilegio delle identità è una cosa che funziona quindi dare agli utenti veramente il minimo privilegio all’identità di cui hanno bisogno all’interno della rete

Tra le tecniche più usate c’è il vishing, una combinazione di phishing e chiamate telefoniche manipolatorie. Gli attaccanti si spacciano per operatori di aziende affidabili e inducono le vittime a fornire accessi o resettare password.

Secondo il Global Threat Report 2025, il vishing è cresciuto del 442% in un solo anno. Le e-mail fraudolente generate dall’AI sono passate da un 12% di efficacia a oltre il 50%, perché risultano più credibili e prive di errori grammaticali.

Gli hacker agiscono più velocemente

Il tempo necessario per compromettere un sistema si è drasticamente ridotto. Il tempo medio di breakout – cioè il passaggio dall’accesso iniziale alla compromissione di un’intera rete – è sceso a 48 minuti, mentre il record registrato è di 51 secondi.

Gruppi come CURLY SPIDER e WANDERING SPIDER usano queste tecniche per installare ransomware e ricattare aziende. Il rischio è particolarmente alto per il settore tecnologico, finanziario e manifatturiero.

Strategie per difendersi

I metodi tradizionali, basati su antivirus e firewall, non sono più sufficienti di fronte a cybercriminali che operano come utenti legittimi. Per questo, diventa essenziale integrare più livelli di difesa.

Un aspetto fondamentale è la formazione del personale. I dipendenti devono imparare a riconoscere tentativi di phishing, vishing e social engineering, evitando di cadere in trappole che possono mettere a rischio l’intera azienda. Un solo errore può compromettere la sicurezza dell’organizzazione, motivo per cui è necessario un training continuo sulle nuove minacce.

L’adozione del modello Zero Trust Security è un altro pilastro della difesa. Questo approccio si basa su un principio semplice: non fidarsi di nessun accesso senza una verifica rigorosa. Ogni utente, anche se già autenticato, deve dimostrare di essere realmente chi dice di essere prima di accedere a dati sensibili.

Un altro elemento chiave è l’autenticazione a più fattori (MFA), che aggiunge un ulteriore livello di protezione richiedendo codici temporanei, token fisici o riconoscimento biometrico per confermare l’identità dell’utente. Questa misura rende molto più difficile l’utilizzo di credenziali rubate, impedendo agli attaccanti di accedere ai sistemi con un solo nome utente e password.

Il monitoraggio avanzato è essenziale per individuare comportamenti sospetti prima che un attacco possa causare danni. L’uso di strumenti di analisi dei log e intelligenza artificiale permette di identificare accessi anomali o tentativi di escalation di privilegi, bloccando potenziali minacce in tempo reale.

Infine, un’attenzione particolare va riservata al processo di selezione del personale. L’infiltrazione tramite falsi dipendenti sta diventando un metodo sempre più diffuso, motivo per cui è cruciale verificare accuratamente le identità dei candidati. Controlli più rigorosi, interviste video con sfondi variabili e verifiche incrociate sulle esperienze lavorative dichiarate possono ridurre significativamente il rischio di assunzioni fraudolente.

Affrontare le minacce moderne richiede un cambiamento di mentalità: la sicurezza non è più solo un problema tecnologico, ma un aspetto strategico che coinvolge tutta l’organizzazione. Solo un approccio integrato e consapevole può garantire la protezione dei dati e della continuità operativa.

Il panorama delle minacce informatiche è in continua evoluzione, e le aziende devono essere pronte a rispondere in modo agile e tempestivo. Se in passato il malware rappresentava la principale fonte di preoccupazione, oggi l'attenzione si è spostata sull'abuso delle identità digitali. Questo cambiamento di paradigma richiede un approccio olistico alla sicurezza, che non si limiti alla semplice protezione perimetrale, ma che adotti una filosofia Zero Trust.

Zero Trust significa che nessuna entità, interna o esterna all'organizzazione, gode di fiducia implicita. Ogni accesso, ogni transazione, ogni richiesta deve essere verificata e autenticata, indipendentemente dalla sua origine.

Per implementare efficacemente un modello Zero Trust, le aziende devono investire in una serie di misure complementari. In primo luogo, la formazione del personale è fondamentale. I dipendenti devono essere consapevoli dei rischi associati all'abuso delle identità digitali e devono essere in grado di riconoscere e segnalare eventuali attività sospette.

In secondo luogo, l'adozione di strumenti di sicurezza avanzati è essenziale. Le soluzioni di gestione delle identità e degli accessi (IAM), l'autenticazione a più fattori (MFA), la crittografia dei dati e il monitoraggio continuo delle attività degli utenti sono solo alcuni esempi di tecnologie che possono contribuire a mitigare il rischio di furto di credenziali e infiltrazioni interne.

Infine, è importante sottolineare che la sicurezza non è un obiettivo statico, ma un processo dinamico che richiede un impegno costante e un continuo adattamento alle nuove minacce. Le aziende devono essere pronte a rivedere e aggiornare le proprie strategie di sicurezza in modo regolare, per garantire che siano sempre allineate con l'evoluzione del panorama delle minacce.

Questo commento è stato nascosto automaticamente. Vuoi comunque leggerlo?