C’è un nuovo attacco informatico che minaccia i sistemi basati su architettura ARM: è stato battezzato TIKTAG e colpisce in particolare Google Chrome e i sistemi operativi Linux. La vulnerabilità sfrutta una caratteristica di sicurezza denominata Memory Tagging Extension (MTE), introdotta con l'architettura ARM v8.5-A, progettata per prevenire la corruzione della memoria.

Cos'è TIKTAG?

MTE assegna tag di 4 bit a blocchi di memoria da 16 byte, con l'obiettivo di rilevare e prevenire accessi non autorizzati e corruzione della memoria. TIKTAG è un attacco che sfrutta due varianti di codici malevoli, TIKTAG-v1 e TIKTAG-v2, per aggirare le protezioni di MTE, rendendolo del tutto inutile.

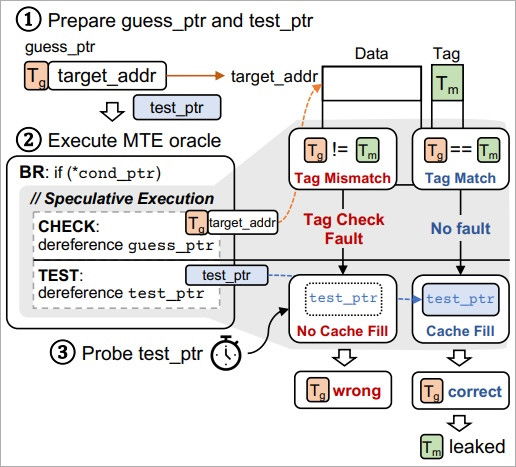

TIKTAG-v1 sfrutta la speculazione nelle previsioni di branch e il prefetching dei dati per sottrarre i tag MTE. Si tratta di un attacco molto efficace contro il kernel Linux: l’attaccante sfrutta le chiamate di sistema per avviare percorsi di esecuzione speculativa e misurare gli stati della cache per scoprire i tag di memoria.

D'altro canto, TIKTAG-v2 sfrutta la sequenza di forwarding store-to-load durante l'esecuzione speculativa, dove un valore memorizzato a un indirizzo viene immediatamente caricato dallo stesso indirizzo. Attraverso il probing dello stato della cache post-esecuzione speculativa, gli attaccanti possono dedurre i risultati dei controlli sui tag.

Implicazioni di sicurezza

Sebbene il leak dei tag MTE non riveli direttamente informazioni sensibili come password o chiavi di crittografia, può compromettere l'efficacia delle protezioni MTE, rendendo i sistemi vulnerabili a attacchi di corruzione della memoria.

I ricercatori, provenienti da Samsung, Seoul National University e Georgia Institute of Technology, hanno dimostrato l'efficacia di TIKTAG-v2 contro il motore JavaScript V8 di Google Chrome, aprendo la strada allo sfruttamento di vulnerabilità di corruzione della memoria nei processi di rendering.

Le aziende coinvolte sono state informate della vulnerabilità tra novembre e dicembre 2023. ARM ha riconosciuto la serietà della situazione, ma non considera il leak dei tag MTE come una compromissione della sicurezza dell'architettura. Google ha dichiarato di non considerare prioritari i fix per queste vulnerabilità, dato che il sandbox di V8 non garantisce la confidenzialità dei dati di memoria e dei tag MTE.

Forse non vi proteggerà da TIKTAG, ma un buon antivirus vi tiene al sicuro da un sacco di altre minacce.

I ricercatori hanno suggerito modifiche all'hardware, per prevenire l'alterazione degli stati della cache durante l'esecuzione speculativa basata sui risultati dei controlli dei tag. Altre mitigazioni includono l'inserimento di barriere di speculazione e l'uso di meccanismi di sandboxing migliorati, per restringere i percorsi di accesso alla memoria speculativa.