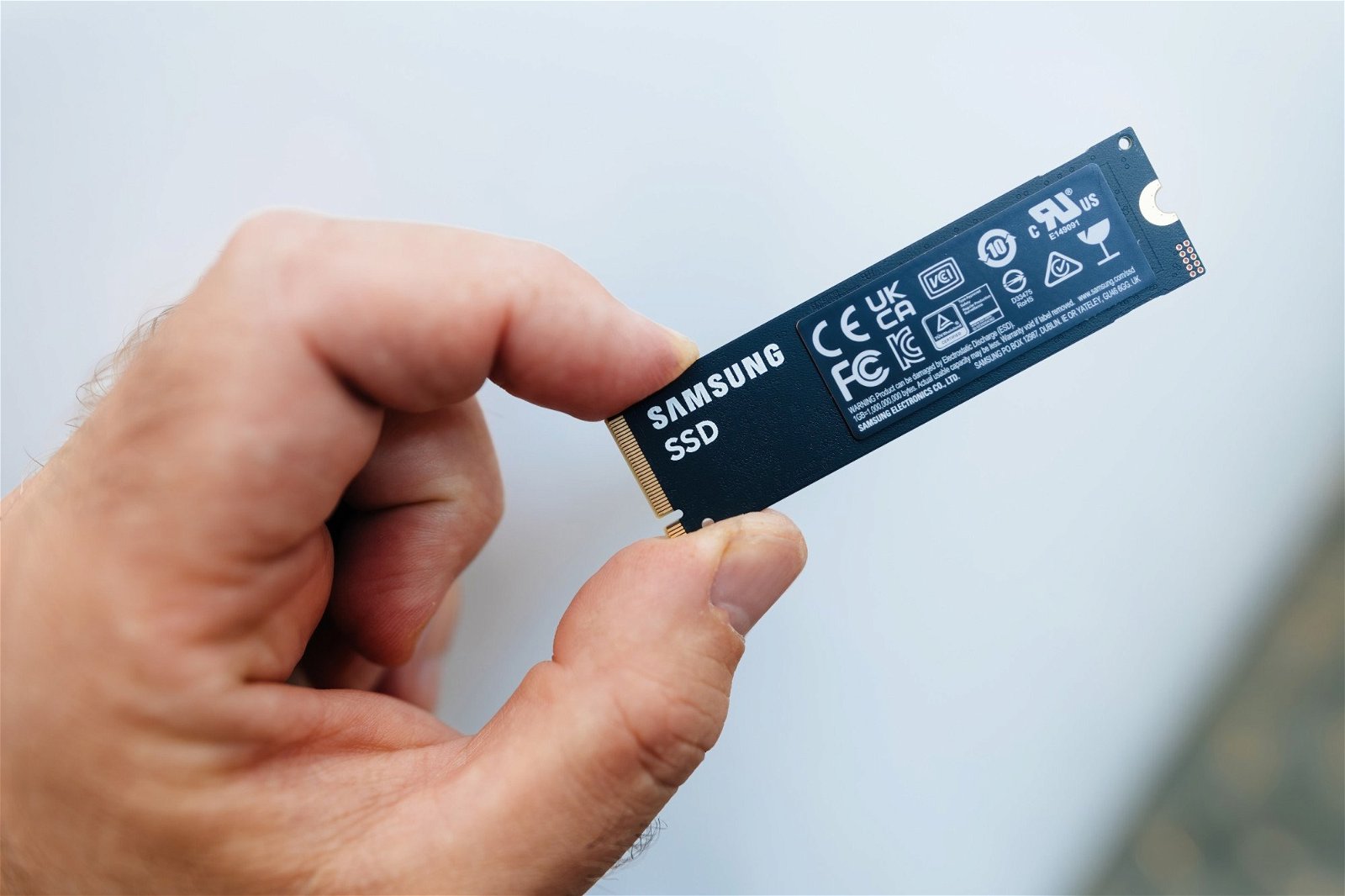

I ricercatori della Radboud University in Olanda hanno scoperto che diversi SSD di Samsung e Crucial con crittografia hardware integrata non proteggono a sufficienza le informazioni archiviate. Secondo gli studiosi, un malintenzionato con accesso fisico ai dispositivi potrebbe superare i meccanismi di protezione in essere e accedere ai dati senza conoscere chiavi o password impostate dagli utenti.

La falla riguarda tanto gli SSD interni quanto quelli esterni connessi via USB. La falla è stata dimostrata sui Crucial (Micron) MX100, MX200 e MX300, i Samsung T3 e T5 esterni con interfaccia USB e i Samsung 840 EVO e 850 EVO. Per quest'ultimi, in verità, i ricercatori hanno riscontrato che il superamento delle protezioni crittografiche si verifica solo in determinati scenari.

"Per diversi modelli è possibile superare completamente la crittografia, favorendo un recupero completo dei dati senza alcuna conoscenza di password o chiavi. Il fatto che tale problema riguardi più produttori indica che non è incidentale ma strutturale", spiegano i ricercatori affermando che lo standard di sicurezza TCG Opal è estremamente difficile da implementare correttamente e che bisognerebbe valutare se porta effettivi benefici e in che modo potrebbe essere migliorato. Oltre a TCG Opal, un'altra vulnerabilità riguarda la specifica "ATA security".

L'implementazione scorretta delle due fa sì che la password scelta dall'utente e la chiave crittografica del disco non siano "crittograficamente collegate". I ricercatori scrivono, "l'assenza di questa proprietà (il collegamento crittografico) è catastrofico. La protezione dei dati dell'utente non dipende più dai segreti. Tutte le informazioni necessarie per recuperare i dati dell'utente sono memorizzate sull'unità stessa e possono essere recuperate".

Entrambe le aziende coinvolte sono state informate del problema di sicurezza nell'aprile di quest'anno dal National Cyber Security Centre (NCSC) of the Netherlands, con l'università che ha dato tutti i dettagli del caso per implementare un correttivo.

"I produttori coinvolto sono stati informati sei mesi fa, in linea con le pratiche di divulgazione. I risultati sono stati resi pubblici oggi in modo che gli utenti con gli SSD coinvolti possano proteggere i loro dati adeguatamente", ha dichiarato il ricercatore Bernard van Gastel. "Questo problema richiede di agire, specialmente nelle aziende che salvano dati sensibili su questi dispositivi. E anche tra alcuni consumatori che hanno abilitato questi meccanismi di protezione dati, anche se la maggior parte delle persone non l'ha ancora fatto".

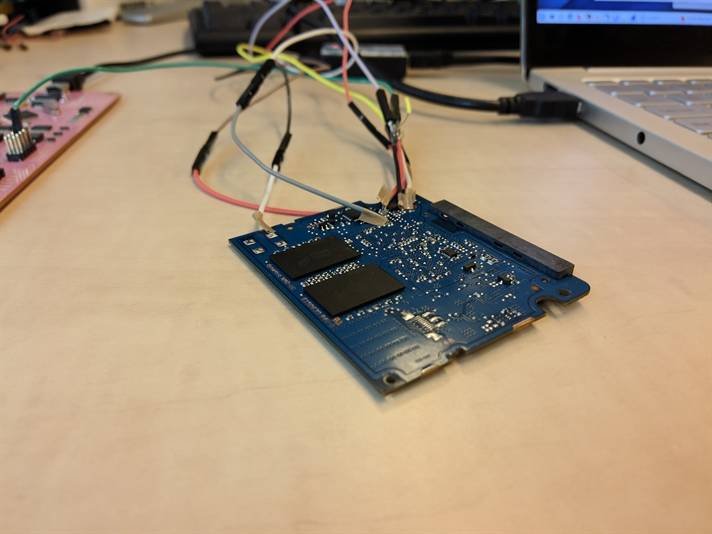

I ricercatori hanno identificato la vulnerabilità usando informazioni pubbliche e investendo circa 100 euro in strumentazione. Per verificare la loro scoperta hanno acquistato gli SSD sul mercato tradizionale. "È abbastanza difficile scoprire questi problemi da zero. Tuttavia, una volta che la natura dei problemi è nota, c'è il rischio che lo sfruttamento di questi difetti venga automatizzato, rendendo più facile l'abuso".

Quando si parla di crittografia, si fa riferimento al principale meccanismo di protezione dei dati. Può essere implementato via software o hardware e in generale i sistemi operativi offrono la crittografia software per l'intero volume di archiviazione. Potrebbe tuttavia accadere che il sistema operativo si affidi alla sola crittografia hardware - se il dispositivo di archiviazione la supporta.

BitLocker, il software di crittografia di Windows, può fare questo tipo di passaggio alla crittografia hardware ma non offre alle unità interessate alcuna protezione efficace in questi casi. La crittografia software presente in altri sistemi operativi (come macOS, iOS, Android e Linux) sembra non essere influenzata dal problema se non si esegue il passaggio alla cifratura hardware.

"Sui computer con Windows, BitLocker gestisce la crittografia dei dati", spiegano i ricercatori. "In Windows, il tipo di crittografia usata da Bitlocker - hardware o software - è impostata tramite Group Policy. Se disponibile, si usa la cifratura hardware standard. Per i modelli coinvolti, l'impostazione di default deve essere cambiata in modo da usare la sola cifratura software. Questo cambiamento non risolve immediatamente il problema, perché non svolge nuovamente la cifratura dei dati esistenti. Solo un'installazione totalmente nuova, inclusa la riformattazione dell'unità, impone la crittografia software. Come alternativa alla reinstallazione, si può usare il software VeraCrypt, libero e open source, anche se esistono altre alternative".

I ricercatori hanno pubblicato gli aspetti scientifici della loro ricerca in una bozza disponibile qui. Una volta che il processo di peer-review sarà completato, verrà pubblicata la versione finale. A ogni modo, questo è bene sottolinearlo, la pubblicazione non può essere usata come una guida per ottenere dati sensibili dagli SSD.